2FA : Renforcez votre sécurité en ligne avec l’authentification double

Sommaire

- 1. SOMMAIRE

- 2. Qu’est-ce que l’authentification à deux facteurs (2FA) ?

- 3. Comment fonctionne le 2FA ?

- 3.1. Exemples d’usage courant :

- 4. Quels sont les types de second facteur utilisés ?

- 4.1. Application d’authentification

- 4.2. Clé de sécurité physique

- 4.3. Données biométriques

- 4.4. Notification push

- 5. Pourquoi activer le 2FA est essentiel aujourd’hui ?

- 5.1. Avantages clés de l’authentification à deux facteurs

- 6. Limites du 2FA et précautions à prendre

- 7. Intégrer le 2FA dans une stratégie globale de cybersécurité

- 8. Le rôle de CSB.SCHOOL dans la sensibilisation à la sécurité numérique

- 8.1. Nos engagements :

SOMMAIRE

1. Qu’est-ce que l’authentification à deux facteurs (2FA) ?

2.Comment fonctionne le 2FA ?

3. Quels sont les types de second facteur utilisés ?

4. Pourquoi activer le 2FA est essentiel aujourd’hui ?

5. Limites du 2FA et précautions à prendre

6. Intégrer le 2FA dans une stratégie globale de cybersécurité

7. Le rôle de CSB.SCHOOL dans la sensibilisation à la sécurité numérique

Les cyberattaques visant les identifiants et les données personnelles se multiplient. Dans ce contexte, le mot de passe seul ne suffit plus à garantir la sécurité de nos comptes. L’authentification à deux facteurs (2FA) s’impose comme une réponse simple et efficace pour renforcer la protection de nos informations.

Découvrons dans cet article ce que l’authentification à deux facteurs (2FA) peut apporter en matière de sécurité en ligne, ainsi que les meilleures pratiques pour l’adopter au quotidien.

Qu’est-ce que l’authentification à deux facteurs (2FA) ?

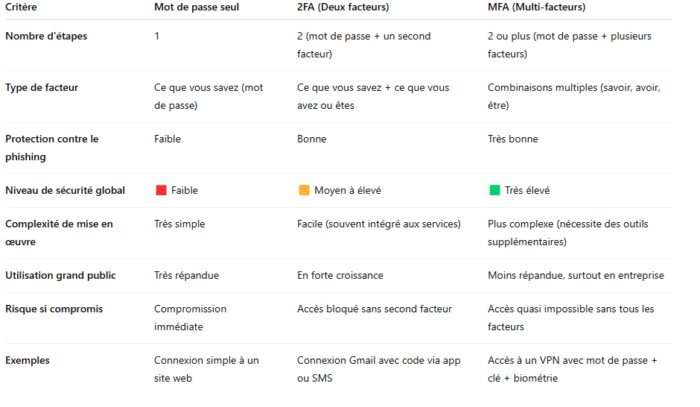

L’authentification à deux facteurs (2FA), aussi appelée double authentification, consiste à vérifier l’identité d’un utilisateur à l’aide de deux méthodes différentes. L’objectif est de renforcer la sécurité en combinant :

- Quelque chose que l’utilisateur connaît (ex. : mot de passe),

- Avec quelque chose qu’il possède (ex. : smartphone, clé de sécurité) ou est (ex. : empreinte digitale).

Contrairement à l’authentification simple qui repose uniquement sur un mot de passe, le 2FA ajoute une couche de protection cruciale, surtout en cas de vol ou de fuite du mot de passe.

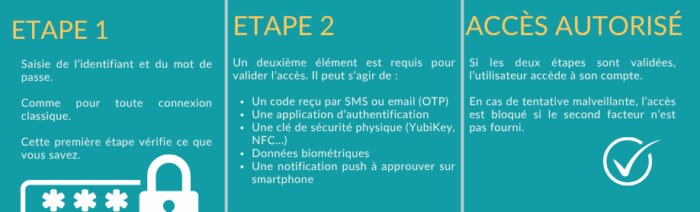

Comment fonctionne le 2FA ?

Le processus d’authentification à deux facteurs se déroule en trois étapes :

- L’utilisateur entre son identifiant et mot de passe.

- Il est ensuite invité à valider un second facteur d’authentification (code, empreinte, notification…).

- Si ce second facteur est correct, l’accès est accordé.

Exemples d’usage courant :

- Connexion à un compte bancaire en ligne,

- Accès à des réseaux sociaux (Instagram, Facebook, etc.),

- Connexion au VPN d’une entreprise,

- Accès à des outils professionnels (Google Workspace, Microsoft 365).

Quels sont les types de second facteur utilisés ?

Code à usage unique (OTP) par SMS ou email

Le plus répandu : un code temporaire envoyé par SMS ou email. Bien que pratique, il est vulnérable aux interceptions (SIM swap, phishing).

Ce type de 2FA reste populaire pour sa facilité d’implémentation par les services en ligne. Toutefois, les cybercriminels parviennent parfois à duper les opérateurs ou à intercepter les messages via des malwares.

Application d’authentification

Des applications comme Google Authenticator, Microsoft Authenticator ou Authy génèrent des codes à usage unique, souvent toutes les 30 secondes. Plus sécurisé que les SMS.

Ces codes ne transitent pas par le réseau mobile, ce qui réduit fortement le risque d’interception. Il est conseillé d’activer la synchronisation ou de conserver les codes de secours en cas de perte du téléphone.

Clé de sécurité physique

Outils comme YubiKey ou Feitian se branchent sur un port USB ou utilisent le NFC. Très sécurisés car physiquement nécessaires.

Elles reposent sur les protocoles FIDO2/WebAuthn, garantissant une forte résistance au phishing. Leur coût est un investissement pour la sécurité, particulièrement pertinent pour les professionnels.

Données biométriques

Reconnaissance faciale, empreinte digitale ou scanner rétinien. Ces méthodes sont encore peu utilisées dans le 2FA courant mais progressent rapidement.

Elles offrent une expérience utilisateur fluide et difficilement falsifiable, mais soulèvent des enjeux de confidentialité et de conservation des données sensibles. Le RGPD impose d’ailleurs un cadre strict à leur usage.

Notification push

Une notification s’affiche sur le smartphone : l’utilisateur valide ou refuse la tentative de connexion. Exemple : Google Prompt, Duo Mobile.

Très ergonomique, cette méthode limite les risques de saisie de faux codes sur un site frauduleux. Attention cependant à ne pas valider par réflexe des tentatives non sollicitées (attaque dite de « fatigue MFA »).

Pourquoi activer le 2FA est essentiel aujourd’hui ?

- Les attaques par phishing et les fuites de données sont en hausse.

- Le 2FA bloque l’accès à votre compte, même si le mot de passe est compromis.

- Il renforce la sécurité des services sensibles : mails, comptes bancaires, cloud, outils métiers.

- Il est facile à activer sur la majorité des plateformes : paramétrage simple, bénéfices immédiats.

Avantages clés de l’authentification à deux facteurs

L’un des principaux atouts du 2FA est sa capacité à bloquer l’accès non autorisé, même si un mot de passe est compromis. Cela en fait une barrière redoutable contre les attaques de phishing, de credential stuffing ou de fuite de données.

Grâce à la diversité des méthodes disponibles (code, application, biométrie, clé physique), le 2FA s’adapte à tous les profils d’utilisateurs, du particulier souhaitant sécuriser ses réseaux sociaux, à l’entreprise protégeant ses systèmes critiques. Il permet également de moduler le niveau de sécurité en fonction des besoins : un code SMS peut suffire pour un compte personnel, tandis qu’une clé de sécurité ou une application dédiée sera préférable pour un accès professionnel.

Facile à déployer, souvent gratuit, et désormais intégré à la majorité des plateformes, le 2FA ne demande aucune compétence technique avancée pour être utilisé efficacement. Enfin, il joue un rôle pédagogique : en obligeant l’utilisateur à valider chaque tentative de connexion, il renforce la prise de conscience des risques numériques et encourage une hygiène informatique plus rigoureuse.

Limites du 2FA et précautions à prendre

Même si le 2FA est un outil puissant, il n’est pas infaillible :

Dépendance à un appareil : un téléphone ou une clé de sécurité peut être perdu ou volé.

Risque de blocage sans accès au second facteur. D’où l’importance de conserver des codes de secours.

Certains hackers tentent de copier de fausses applications d’authentification ou créent de faux sites pour voler vos codes.

Le 2FA complète mais ne remplace pas une hygiène numérique de base : Mots de passe forts, Changement régulier des accès sensibles, Vigilance face aux emails suspects.

Intégrer le 2FA dans une stratégie globale de cybersécurité

Le 2FA doit s’inscrire dans une démarche globale de protection numérique, cohérente et structurée. S’il constitue un rempart efficace contre de nombreuses attaques, il ne garantit pas à lui seul une cybersécurité complète. Pour être pleinement efficace, il doit être intégré dans une stratégie plus large, combinant outils techniques et sensibilisation humaine. Il constitue un maillon essentiel de cette chaîne, mais doit être renforcé par :

- Des mots de passe robustes et différents pour chaque compte,

- Une gestion des accès adaptée aux rôles et aux niveaux de sensibilité,

- Des sauvegardes régulières des données critiques,

- Une formation continue des utilisateurs aux bonnes pratiques de cybersécurité.

Le rôle de CSB.SCHOOL dans la sensibilisation à la sécurité numérique

Chez CSB.SCHOOL, la sécurité numérique est au cœur de notre mission pédagogique. Nous formons des experts capables de :

- Mettre en œuvre et expliquer le fonctionnement du 2FA dans un environnement professionnel,

- Sensibiliser les utilisateurs aux risques numériques,

- Accompagner les entreprises dans la mise en place de stratégies de protection complètes.

Nos engagements :

- Modules spécialisés en cybersécurité

- Travaux pratiques avec mise en œuvre réelle de 2FA et MFA,

- Démonstrations d’attaques par phishing pour comprendre les enjeux,

- Partenariats avec des entreprises pour des projets concrets.

Pour aller plus loin, découvrez nos formations labélisées SecNumEdu par l’ANSSI : CyberPrépa, Bachelor Spécialiste en cybersécurité et Mastère responsable en cybersécurité.

Continuez votre lecture

Master en cybersécurité : programmes, métiers et salaires

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025