Architecture SASE : Une nouvelle ère pour la sécurité réseau

Sommaire

- 1. SOMMAIRE

- 2. Qu’est-ce que l’architecture SASE ?

- 3. Les composants clés d’une solution SASE

- 3.1. SD-WAN (Software Defined WAN)

- 3.2. CASB (Cloud Access Security Broker)

- 3.3. FWaaS (Firewall as a Service)

- 3.4. ZTNA (Zero Trust Network Access)

- 3.5. DLP (Data Loss Prevention)

- 4. Pourquoi le modèle SASE s’impose aujourd’hui ?

- 5. Les avantages de l’architecture SASE pour les entreprises

- 6. Quels sont les défis et limites du SASE ?

- 7. Schémas visuels d’architecture SASES

- 7.1. Convergence réseau & sécurité dans le cloud

- 7.2. Diagramme orienté flux

- 8. Un usage concret du SASE

- 8.1. Cas d’usage : une entreprise multisite avec collaborateurs en télétravail

- 9. SASE et métiers de la cybersécurité : quelles compétences développer ?

- 10. Se former aux architectures de sécurité moderne : le rôle de CSB.SCHOOL

SOMMAIRE

1. Qu’est-ce que l’architecture SASE ?

2. Les composants clés d’une solution SASE

3. Pourquoi le modèle SASE s’impose aujourd’hui ?

4. Avantages de l’architecture SASE pour les entreprises

5. Quels sont les défis et limites du SASE ?

6. SASE et métiers de la cybersécurité : quelles compétences développer ?

7. Se former aux architectures de sécurité moderne : le rôle de CSB.SCHOOL

La transformation digitale des entreprises s’accélère : adoption massive du cloud, généralisation du télétravail, multiplication des sites distants et des terminaux mobiles… Ces bouleversements redéfinissent les contours du système d’information. Face à cette évolution, les approches traditionnelles de la sécurité réseau ne suffisent plus.

L’architecture SASE (Secure Access Service Edge) s’impose aujourd’hui comme une réponse innovante à ces enjeux. Elle promet une cybersécurité centralisée, agile et adaptée aux nouvelles réalités du numérique.

Qu’est-ce que l’architecture SASE ?

L’architecture SASE (prononcé “sassi”) désigne un modèle de sécurité cloud introduit en 2019 par Gartner. Son principe repose sur la convergence entre les fonctions réseau (connectivité) et les fonctions de sécurité, toutes deux délivrées depuis le cloud.

Plutôt que de sécuriser les connexions autour d’un datacenter central, SASE propose une vision « cloud native » : la sécurité accompagne directement les utilisateurs et leurs terminaux, où qu’ils se trouvent.

SASE définition : c’est un cadre dans lequel les services réseau (comme le SD-WAN) et les services de sécurité (comme le ZTNA, CASB, DLP…) sont intégrés dans une seule plateforme, hébergée dans le cloud.

À retenir : tout passe par le cloud, y compris la sécurité. Cette approche « as a service » permet aux entreprises de sécuriser leurs usages modernes avec plus de souplesse.

Les composants clés d’une solution SASE

L’architecture SASE repose sur l’intégration de plusieurs briques technologiques complémentaires. En voici les principales :

SD-WAN (Software Defined WAN)

Le SD-WAN assure une connectivité réseau intelligente entre les sites d’une entreprise. Il permet de prioriser le trafic selon les usages, d’optimiser les performances, et de remplacer ou compléter les liaisons MPLS coûteuses.

CASB (Cloud Access Security Broker)

Le CASB surveille et contrôle l’usage des applications cloud (type Microsoft 365, Google Workspace, Salesforce…). Il protège contre les fuites de données et les usages non conformes ou à risque.

FWaaS (Firewall as a Service)

Le pare-feu cloud permet une protection périmétrique centralisée. Il inspecte le trafic, bloque les menaces, applique des règles de filtrage, sans nécessiter de matériel physique sur site.

ZTNA (Zero Trust Network Access)

Avec le ZTNA, l’accès aux ressources n’est plus accordé par défaut. Il repose sur une logique de « confiance nulle » : chaque connexion est vérifiée selon le contexte (identité, appareil, localisation…).

DLP (Data Loss Prevention)

Le DLP empêche les fuites ou vols de données sensibles (ex. : documents RH, données financières, propriété intellectuelle). Il analyse les flux sortants et bloque les comportements à risque.

Pourquoi le modèle SASE s’impose aujourd’hui ?

Les organisations évoluent dans un contexte où :

-

Le télétravail est devenu la norme.

-

Les applications SaaS se multiplient.

-

Le périmètre de sécurité traditionnel (centré sur le datacenter) disparaît.

-

Les cybermenaces sont plus nombreuses, mobiles et sophistiquées.

Résultat : il devient indispensable de disposer d’une protection unifiée, élastique et centralisée, capable de suivre les usages et les utilisateurs où qu’ils soient. Adopter l’architecture SASE, c’est aussi réduire la complexité des infrastructures de sécurité existantes, trop fragmentées, trop coûteuses, et souvent mal intégrées.

Les avantages de l’architecture SASE pour les entreprises

| Avant SASE (sécurité traditionnelle) | Avec SASE (sécurité cloud native) |

|---|---|

| Multiplication des équipements et boîtiers | Plateforme unifiée, administration centralisée |

| Accès distant via VPN peu ergonomique | Accès Zero Trust conditionné et fluide |

| Maintenance complexe et coûteuse | Solution évolutive, mise à jour automatique |

| Sécurité centrée sur le datacenter | Sécurité proche de l’utilisateur (edge) |

| Peu adapté au SaaS et au BYOD | Protection native des usages modernes |

Avantages clés :

-

Sécurité centralisée et simplifiée.

-

Expérience utilisateur améliorée (meilleure performance réseau, moins de latence).

-

Flexibilité pour accompagner la mobilité et la croissance de l’entreprise.

-

Réduction des coûts (moins d’infrastructures à maintenir).

-

Alignement avec une stratégie Zero Trust.

Quels sont les défis et limites du SASE ?

Malgré ses promesses, SASE pose aussi plusieurs défis pour les entreprises :

-

Migration progressive nécessaire : basculer vers SASE implique de revoir son architecture réseau.

-

Gouvernance renforcée : définir clairement les politiques de sécurité, les rôles et responsabilités.

-

Dépendance au fournisseur de services SASE : attention à bien choisir son partenaire et à conserver la maîtrise de ses données.

-

Conformité et souveraineté : certaines entreprises doivent s’assurer que les données restent localisées dans des zones géographiques spécifiques.

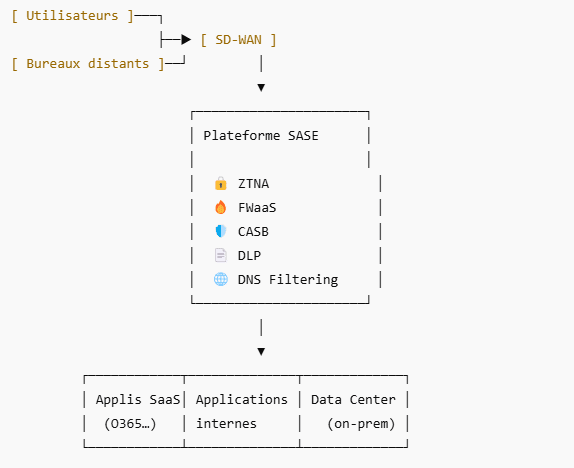

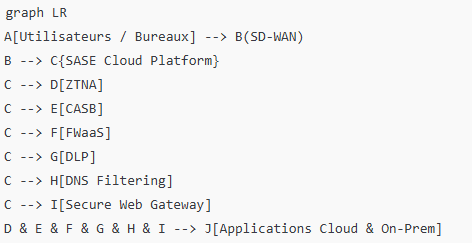

Schémas visuels d’architecture SASES

Convergence réseau & sécurité dans le cloud

Diagramme orienté flux

Un usage concret du SASE

Cas d’usage : une entreprise multisite avec collaborateurs en télétravail

L’entreprise A possède plusieurs agences en France et en Europe. Depuis la crise sanitaire, 40 % de ses collaborateurs travaillent à distance. Elle utilise Microsoft 365, Salesforce, et des applications hébergées dans le cloud.

Avant, elle devait maintenir des VPN, des pare-feux physiques, et jongler avec différents fournisseurs pour la sécurité.

Avec une architecture SASE, elle a pu :

-

centraliser la gestion des accès et de la sécurité,

-

appliquer des politiques Zero Trust personnalisées,

-

offrir une meilleure qualité de connexion à ses employés, où qu’ils soient,

-

réduire ses coûts et simplifier l’administration IT.

SASE et métiers de la cybersécurité : quelles compétences développer ?

L’architecture SASE redéfinit les rôles dans les métiers de la cybersécurité et du réseau. Les compétences clés à développer sont :

-

Connaissance des architectures réseau hybrides et cloud.

-

Maîtrise des outils de sécurité cloud : ZTNA, CASB, FWaaS…

-

Analyse du trafic réseau et détection des anomalies.

-

Gestion des identités et des accès, intégration de politiques Zero Trust.

-

Sécurisation des environnements multi-cloud et SaaS.

Ces compétences deviennent stratégiques pour les futurs administrateurs réseaux, architectes sécurité ou consultants cybersécurité.

Se former aux architectures de sécurité moderne : le rôle de CSB.SCHOOL

Pour les professionnels de demain, comprendre SASE, c’est comprendre les fondations de la cybersécurité du futur. Et pour se former à ces nouveaux modèles, l’école de cybersécurité CSB.SCHOOL, se positionne comme un acteur de référence. Chez CSB.SCHOOL, nous préparons les futurs professionnels à relever les défis de la cybersécurité cloud et des infrastructures modernes.

Nos formations labélisées SecNumEdu par l’ANSSI, Bachelor et Mastère intègrent :

-

des cours spécialisés sur les réseaux et la sécurité cloud,

-

des cas pratiques réels : télétravail, multi-sites, configurations cloud sécurisées,

-

une préparation aux certifications professionnelles.

Continuez votre lecture

5 bonnes raisons d’enseigner les Achats et la Gestion Fournisseurs à CSB.school

CSB.TALKS – L’écosystème IT et les enjeux de la cybersécurité avec Fortinet