Spoofing : Identifier et contrer les usurpations numériques

Sommaire

- 1. SOMMAIRE

- 2. Qu’est-ce que le spoofing ?

- 3. Les principales formes de spoofing

- 3.1. Email spoofing

- 3.2. IP spoofing

- 3.3. DNS spoofing (ou empoisonnement DNS)

- 3.4. Spoofing téléphonique (caller ID spoofing)

- 4. Mécanisme d’une attaque de spoofing

- 5. De l’usurpation à la compromission : Comprendre le mécanisme d’une attaque de spoofing

- 6. Tableau : Typologie des formes de spoofing et leurs impacts

- 7. Quels sont les risques du spoofing ?

- 8. Comment détecter une tentative de spoofing ?

- 9. Les signes d’alerte côté utilisateur ou entreprise

- 10. Comment se protéger contre les usurpations numériques ?

- 10.1. Pour les particuliers

- 10.2. Pour les entreprises

- 11. Se former à la détection des menaces numériques : le rôle de CSB.SCHOOL

SOMMAIRE

1. Qu’est-ce que le spoofing ?

2. Les principales formes de spoofing

3. Quels sont les risques du spoofing ?

4. Comment détecter une tentative de spoofing ?

5. Comment se protéger contre les usurpations numériques ?

6. Se former à la détection des menaces numériques : le rôle de CSB.SCHOOL

Le spoofing, ou usurpation d’identité numérique, est une technique de cyberattaque de plus en plus répandue. Elle consiste à se faire passer pour une entité de confiance afin de tromper une cible. Qu’il s’agisse de faux emails, d’adresses IP déguisées ou de numéros de téléphone falsifiés, les méthodes se diversifient au même rythme que les risques qu’elles entraînent.

Découvrons ensemble ce qu’est le spoofing, ses principales formes, les risques associés, les moyens de détection, et surtout les solutions pour s’en prémunir.

Qu’est-ce que le spoofing ?

Le spoofing est une méthode d’attaque informatique qui repose sur l’usurpation d’une identité numérique. L’objectif est de déguiser une source malveillante en entité légitime pour tromper un système ou un utilisateur.

En se faisant passer pour une personne de confiance, un site web connu ou une adresse IP reconnue, les cybercriminels peuvent obtenir un accès non autorisé à des données, propager des malwares ou encore déstabiliser une infrastructure.

Cette technique repose sur la confiance prêtée à une source supposée fiable. Elle est souvent le prélude à d’autres attaques comme le phishing, l’infection par ransomware ou la fraude au président.

Les principales formes de spoofing

Email spoofing

L’usurpation email consiste à envoyer un message en se faisant passer pour une autre adresse email. Très utilisée dans les campagnes de phishing, cette technique permet de pousser les victimes à cliquer sur un lien malveillant ou à télécharger une pièce jointe infectée.

Exemple : un faux email de votre banque vous demande de « mettre à jour vos informations personnelles ».

IP spoofing

Cette forme de spoofing implique la falsification de l’adresse IP d’un appareil afin de dissimuler l’origine réelle d’une communication. C’est fréquent dans les attaques DDoS où l’attaquant cherche à submerger un serveur sans être identifié.

DNS spoofing (ou empoisonnement DNS)

Le spoofing DNS modifie les réponses d’un serveur DNS pour rediriger l’utilisateur vers un faux site web. L’objectif est souvent le vol d’identifiants ou de données bancaires.

Exemple : un internaute pensant se connecter à son site bancaire est redirigé vers une copie frauduleuse.

Spoofing téléphonique (caller ID spoofing)

Les escrocs peuvent falsifier un numéro d’appel entrant pour se faire passer pour un service client, une administration ou une entreprise. Cette technique est utilisée pour soutirer des informations confidentielles ou inciter à un paiement.

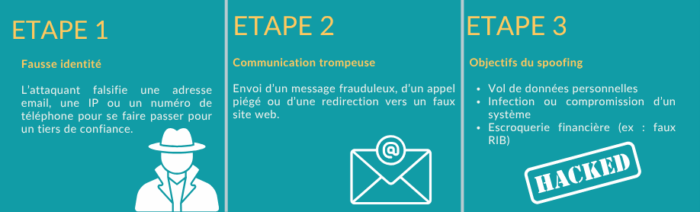

Mécanisme d’une attaque de spoofing

Le spoofing repose sur l’usurpation d’identité numérique : l’attaquant falsifie une adresse e-mail, une adresse IP, un numéro de téléphone ou même un site web pour se faire passer pour une source légitime. Une fois la fausse identité mise en place, il envoie une communication trompeuse – message, appel ou lien web – dans le but de duper la victime. L’utilisateur, pensant interagir avec un interlocuteur de confiance, peut alors divulguer des informations sensibles, cliquer sur un lien malveillant ou ouvrir une pièce jointe piégée. L’objectif final varie : vol de données personnelles, infiltration du système d’information ou fraude financière.

De l’usurpation à la compromission : Comprendre le mécanisme d’une attaque de spoofing

Tableau : Typologie des formes de spoofing et leurs impacts

| Forme de spoofing | Méthode | Risques principaux |

|---|---|---|

| Email spoofing | Usurpation d’adresse email | Phishing, malware, fraude |

| IP spoofing | Déguisement d’adresse IP | Attaque DDoS, évasion des filtres |

| DNS spoofing | Redirection de domaine | Vol de données, hameçonnage |

| Spoofing téléphonique | Faux numéro d’appelant | Arnaque, escroquerie vocale |

Quels sont les risques du spoofing ?

Le spoofing peut avoir des conséquences graves, aussi bien pour les particuliers que pour les entreprises.

Vol de données personnelles : en se faisant passer pour une entité de confiance, l’attaquant peut soutirer des identifiants, des mots de passe, des coordonnées bancaires ou encore des numéros de sécurité sociale, exposant la victime à des usurpations d’identité ou à du chantage.

Fraudes financières : dans un contexte professionnel, un email falsifié peut entraîner un virement vers un compte frauduleux. Ces escroqueries, appelées fraudes au président ou faux fournisseurs, coûtent chaque année des millions d’euros aux entreprises.

Atteinte à la réputation : si une entreprise est utilisée comme couverture d’un spoofing ou si elle en est victime, la confiance de ses clients, partenaires ou usagers peut être durablement altérée.

Contournement des systèmes de sécurité : en usurpant une identité interne, l’attaquant peut passer outre certains filtres de sécurité (pare-feux, authentification, etc.) et obtenir un accès facilité aux ressources critiques.

Compromission de comptes professionnels : en obtenant les identifiants d’un collaborateur, le cybercriminel peut pénétrer dans les réseaux internes, accéder à des documents sensibles, et mener des actions de sabotage ou d’espionnage.

Comment détecter une tentative de spoofing ?

Les attaques de spoofing sont conçues pour paraître crédibles. Pourtant, plusieurs indices permettent de repérer une tentative d’usurpation avant qu’il ne soit trop tard. La vigilance et une bonne connaissance des signes courants peuvent faire toute la différence.

En-têtes d’e-mails incohérentes

Un nom d’expéditeur peut inspirer confiance, mais l’adresse e-mail réelle, visible dans les détails du message, révèle parfois une origine douteuse. Par exemple, un message prétendument envoyé par « EDF » pourrait en réalité provenir d’une adresse suspecte comme « contact.edf@service-clients.ru« .

Fautes d’orthographe ou tournures suspectes

De nombreux messages frauduleux contiennent des fautes, des formulations étranges ou des traductions approximatives. Ces anomalies doivent alerter sur la nature non professionnelle ou automatisée du message.

Liens douteux ou raccourcis

Un lien peut sembler légitime mais rediriger vers un site malveillant. Les liens raccourcis (ex : bit.ly/abc123) ou ceux imitant des adresses connues (ex : www.go0gle.com) sont souvent utilisés pour piéger les victimes.

Alertes de solutions de sécurité

Les antivirus, filtres antispam ou outils antiphishing intégrés aux navigateurs signalent souvent des contenus suspects. Il est important de ne pas ignorer ces avertissements.

Numéros d’appel inhabituels

Dans le cas du spoofing téléphonique, un appel peut sembler provenir d’un numéro connu, mais une voix automatisée, une demande inhabituelle ou des informations incohérentes doivent immédiatement faire douter de l’authenticité de l’appelant.

Les signes d’alerte côté utilisateur ou entreprise

- Demande urgente d’action (paiement, clic rapide, mise à jour).

- Message inhabituel provenant d’un contact connu.

- Modification de l’URL d’un site web familier.

- Avertissement de « connexion inhabituelle » par vos outils de sécurité.

Comment se protéger contre les usurpations numériques ?

Pour les particuliers

- Ne jamais cliquer sur un lien ou une pièce jointe douteuse.

- Vérifier attentivement l’adresse email de l’expéditeur.

- Activer la double authentification.

- Mettre à jour régulièrement ses outils de sécurité (antivirus, navigateur).

Pour les entreprises

- Configurer SPF, DKIM et DMARC pour les emails.

- Utiliser un filtrage DNS sûr et surveiller les requêtes sortantes.

- Sensibiliser les salariés aux risques d’usurpation.

- Mettre en place des solutions SIEM pour détecter les anomalies.

Se former à la détection des menaces numériques : le rôle de CSB.SCHOOL

La meilleure défense contre le spoofing repose sur la formation. L’école de cybersécurité, CSB.SCHOOL propose des formations spécialisées en cybersécurité, axées sur la détection, la prévention et la réaction face aux cybermenaces.

Parmi les modules enseignés :

- Analyse de menaces et reconnaissance des signes d’attaque.

- Protection des systèmes d’information.

- Gestion de crise cyber.

- Mise en situation réelle pour les futurs SOC analystes, consultants sécurité ou ingénieurs réseau.

Continuez votre lecture

Master en cybersécurité : programmes, métiers et salaires

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025