Social Engineering : Déjouer les manipulations en cybersécurité

Sommaire

- 1. SOMMAIRE

- 2. Qu’est-ce que le social engineering ?

- 3. Les techniques les plus utilisées en ingénierie sociale

- 3.1. Phishing (hameçonnage)

- 3.2. Pretexting (scénarisation)

- 3.3. Baiting (appât)

- 3.4. La fausse promesse (échange)

- 3.5. Tailgating (intrusion physique)

- 4. Exemples concrets d’attaques par social engineering

- 4.1. Exemple 1

- 4.2. Exemple 2

- 5. Pourquoi le social engineering est-il difficile à détecter ?

- 6. Les 4 étapes d’une attaque de Social Engineering

- 7. Comment se protéger contre les manipulations numériques ?

- 7.1. Sensibiliser les collaborateurs

- 7.2. Mettre en place des processus de vérification

- 7.3. Renforcer les accès et l’authentification

- 7.4. Instaurer une culture de la sécurité

- 8. Former à l’ingénierie sociale : la réponse de CSB.SCHOOL

SOMMAIRE

1. Qu’est-ce que le social engineering ?

2. Les techniques les plus utilisées en ingénierie sociale

3. Exemples concrets d’attaques par social engineering

4. Pourquoi le social engineering est-il difficile à détecter ?

5. Comment se protéger contre les manipulations numériques ?

6. Former à l’ingénierie sociale : la réponse de CSB.SCHOOL

Toutes les attaques informatiques ne passent pas par une faille technique. Certaines contournent les pare-feux et les antivirus… en manipulant tout simplement l’humain. C’est ce qu’on appelle le social engineering, ou l’ingénierie sociale.

Redoutable car invisible, ce type d’attaque repose sur l’exploitation des émotions, de la confiance ou de l’urgence. Il s’agit aujourd’hui de l’un des vecteurs les plus efficaces pour les cybercriminels, en entreprise comme dans la sphère privée.

Qu’est-ce que le social engineering ?

Le social engineering est une technique de manipulation psychologique utilisée pour pousser une personne à divulguer des informations sensibles ou à effectuer une action compromettante.

Plutôt que de cibler les machines, l’attaquant cible l’humain : il exploite la confiance, la panique, le sentiment d’urgence ou le respect de l’autorité. Une fois la manipulation réussie, elle ouvre la voie à des attaques plus vastes : vol de données, rançongiciels, intrusions réseau, etc.

L’ingénierie sociale est souvent le point d’entrée d’un cyberattaquant : une simple erreur humaine peut compromettre tout un système d’information.

Les techniques les plus utilisées en ingénierie sociale

Phishing (hameçonnage)

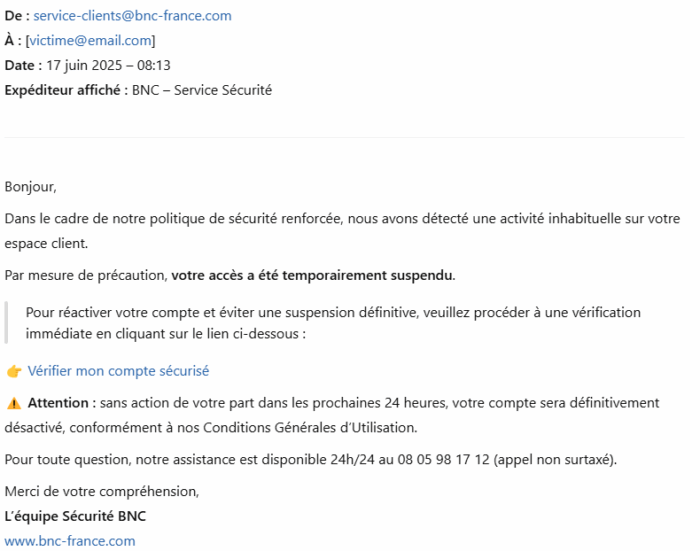

Technique la plus répandue, le phishing consiste à envoyer un email ou SMS frauduleux pour inciter la victime à cliquer sur un lien, saisir ses identifiants ou télécharger un fichier piégé.

Pretexting (scénarisation)

L’attaquant se fait passer pour une personne de confiance (RH, technicien, police, collègue) pour obtenir des informations confidentielles, comme un mot de passe ou un numéro de contrat.

Baiting (appât)

Le cybercriminel attire la victime avec un leurre attractif : une clé USB « oubliée », un fichier gratuit à télécharger, ou une offre promotionnelle. En accédant à ce contenu, la victime installe involontairement un malware.

La fausse promesse (échange)

L’arnaque repose sur une fausse promesse : un faux technicien offre de l’aide contre une information ou une action (ex. : “je vous aide à réinitialiser votre mot de passe, donnez-moi votre identifiant”).

Tailgating (intrusion physique)

L’ingénierie sociale n’est pas toujours numérique. Le tailgating consiste à s’introduire physiquement dans une entreprise en profitant de la distraction d’un salarié (ex : entrer dans les locaux en suivant une personne sans badge).

Exemples concrets d’attaques par social engineering

Exemple 1

En 2020, une entreprise de logistique a été victime d’un faux appel du service comptabilité. L’attaquant, bien renseigné, a réussi à faire exécuter un virement de 240 000 € en se faisant passer pour un dirigeant.

Exemple 2

Un particulier a reçu un SMS d’un faux service de livraison lui demandant de payer des “frais de douane” via un lien. Il a ainsi transmis ses coordonnées bancaires à des cybercriminels.

Julie, assistante RH, reçoit un mail urgent de “son directeur” lui demandant les fiches de paie de l’équipe pour un audit. Le mail est bien rédigé, signé correctement, et provient d’une adresse très proche de la vraie. Analyse : Canal utilisé : email. Discours : autorité + urgence. Faille exploitée : absence de vérification secondaire. Conséquence : fuite massive de données sensibles.

Pourquoi le social engineering est-il difficile à détecter ?

Contrairement à un virus détectable par un antivirus, le social engineering exploite la psychologie humaine. Les attaques sont souvent :

-

Ciblées et personnalisées, grâce aux réseaux sociaux (nom du dirigeant, organigramme, style d’écriture).

-

Crédibles, avec des adresses mails ressemblantes, un ton adapté, des logos copiés.

-

Sans signe technique évident, ce qui rend les systèmes de sécurité informatiques aveugles.

Ces attaques exploitent les biais cognitifs : la panique (“votre compte est bloqué !”), l’autorité (“ordre du directeur”), la rareté (“dernière chance”), la curiosité (“vos résultats sont disponibles”).

Seule une vigilance humaine bien formée permet d’identifier ces signaux faibles.

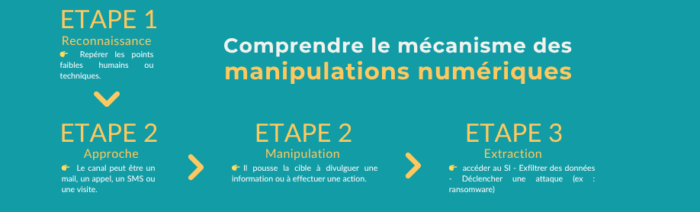

Les 4 étapes d’une attaque de Social Engineering

Comment se protéger contre les manipulations numériques ?

Sensibiliser les collaborateurs

-

Former régulièrement les équipes aux techniques d’ingénierie sociale.

-

Organiser des simulations de phishing.

-

Diffuser des bonnes pratiques via des affiches, newsletters, ateliers.

Mettre en place des processus de vérification

-

Exiger une double confirmation pour les virements sensibles.

-

Vérifier toute demande inhabituelle, même “urgente”.

-

Disposer d’un canal clair de signalement en cas de doute.

Renforcer les accès et l’authentification

-

Mettre en place une authentification à double facteur (2FA).

-

Limiter les droits d’accès aux seuls besoins métier.

-

Surveiller les connexions inhabituelles ou à risque.

Instaurer une culture de la sécurité

-

Valoriser la vigilance et le doute, sans culpabiliser.

-

Encourager la remontée d’informations suspectes.

-

Former tous les niveaux hiérarchiques, du stagiaire au PDG.

Former à l’ingénierie sociale : la réponse de CSB.SCHOOL

Chez CSB.SCHOOL, la cybersécurité ne s’arrête pas aux pare-feux et à l’analyse réseau. Nous considérons que la faille humaine est un enjeu central.

Nos programmes intègrent :

-

Des cas pratiques de social engineering.

-

Des exercices de détection de phishing, d’analyse comportementale, et de communication de crise.

-

Une formation complète à la cybersécurité organisationnelle et psychologique.

Que ce soit en Bachelor ou en Mastère, nos étudiants sont préparés à détecter, comprendre et contrer les manipulations numériques.

Continuez votre lecture

Master en cybersécurité : programmes, métiers et salaires

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025