MTTR / MTTD : Piloter la cybersécurité avec les bons indicateurs

Sommaire

- 1. SOMMAIRE

- 2. MTTR & MTTD : Définitions et différences clés

- 2.1. MTTD : Mean Time To Detect

- 2.2. MTTR : Mean Time To Respond

- 2.3. Comparaison des deux indicateurs

- 3. Pourquoi suivre ces indicateurs en cybersécurité ?

- 4. Comment calculer MTTR et MTTD ?

- 4.1. Calcul du MTTD

- 4.2. Calcul du MTTR

- 5. Quels sont les objectifs à atteindre ?

- 6. Comment améliorer ses performances MTTR / MTTD ?

- 7. Former à la gestion des incidents : la réponse de CSB.SCHOOL

SOMMAIRE

1. MTTR & MTTD : Définitions et différences clés

2. Pourquoi suivre ces indicateurs en cybersécurité ?

3. Comment calculer MTTR et MTTD ?

4. Quels sont les objectifs à atteindre ?

5. Comment améliorer ses performances MTTR / MTTD ?

6. Former à la gestion des incidents : la réponse de CSB.SCHOOL

Face à l’intensification des cybermenaces, les organisations doivent être en mesure de réagir rapidement et efficacement. Pour y parvenir, elles s’appuient sur des indicateurs de performance clés permettant de piloter leur posture de cybersécurité. Parmi eux, deux KPI stratégiques se distinguent : le MTTD (Mean Time To Detect) et le MTTR (Mean Time To Respond).

Ces deux indicateurs permettent de mesurer la réactivité des équipes face aux incidents et d’identifier les leviers d’amélioration dans la gestion opérationnelle de la sécurité. Définitions, utilités, cas d’usage, calculs et perspectives d’amélioration : décryptage complet.

MTTR & MTTD : Définitions et différences clés

MTTD : Mean Time To Detect

Le MTTD (temps moyen de détection) évalue la rapidité avec laquelle une organisation identifie une menace ou un comportement anormal sur son système d’information. Cet indicateur est crucial pour mesurer l’efficacité des dispositifs de détection (SIEM, EDR, IDS) ainsi que la réactivité des équipes SOC.

Un MTTD bas indique une surveillance proactive et une capacité à repérer les signaux faibles avant qu’une attaque ne se propage. Il permet de limiter les dégâts en réagissant dès les premiers signes d’intrusion. Les entreprises à haut niveau de maturité cyber s’efforcent de réduire ce temps en automatisant les alertes, en intégrant des flux de renseignements sur les menaces, et en formant régulièrement leurs analystes. Le MTTD varie en fonction de la complexité des attaques : les menaces avancées persistent souvent plus longtemps avant d’être repérées.

Suivre cet indicateur permet de détecter des failles dans la chaîne de surveillance. Il est souvent corrélé à d’autres métriques, comme le taux de faux positifs. Réduire le MTTD est un objectif prioritaire en cybersécurité.

MTTR : Mean Time To Respond

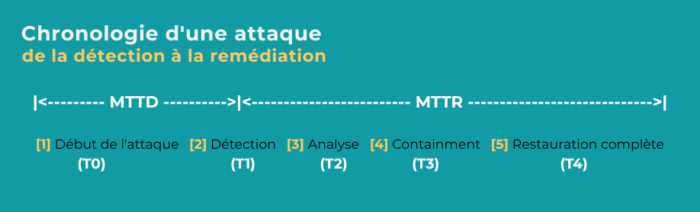

Le MTTR (temps moyen de réponse) mesure la durée entre la détection d’un incident et sa résolution complète, incluant les phases de confinement, de remédiation et de rétablissement des services. C’est un indicateur clé de performance opérationnelle et de résilience cyber.

Un MTTR court signifie que l’entreprise limite efficacement les conséquences d’un incident : perte de données, arrêt de production, atteinte à la réputation. Pour réduire ce délai, les organisations mettent en place des procédures d’intervention claires, des playbooks, et des exercices réguliers de gestion de crise. L’automatisation (via SOAR, scripts, etc.) permet aussi de gagner un temps précieux. Un bon MTTR ne dépend pas uniquement des outils, mais aussi de la coordination entre les équipes IT, sécurité et métiers. Il reflète donc la maturité globale de l’organisation face aux cyberincidents. Ce temps peut varier selon la nature de l’attaque : ransomware, phishing, DDoS… Enfin, le suivi du MTTR dans le temps permet d’identifier des axes d’amélioration continue.

Comparaison des deux indicateurs

| Indicateur | Définition | Objectif principal | Enjeux |

|---|---|---|---|

| MTTD | Temps moyen pour détecter une menace | Identifier rapidement les attaques | Surveillance proactive |

| MTTR | Temps moyen pour répondre à un incident | Contenir et résoudre l’incident rapidement | Continuité d’activité |

Ces deux indicateurs sont complémentaires : l’un mesure la vigilance, l’autre la résilience.

Pourquoi suivre ces indicateurs en cybersécurité ?

Le suivi d’indicateurs comme le MTTD et le MTTR est essentiel pour piloter efficacement une stratégie de cybersécurité.

1. Pilotage des efforts : Ces indicateurs permettent d’identifier les points faibles dans la détection ou la réponse aux incidents. En analysant leur évolution, les responsables peuvent prioriser les investissements (outils, ressources humaines, automatisation) là où l’impact est le plus fort.

2. Mesure de performance : Ils fournissent des données objectives sur l’efficacité des équipes SOC et des technologies déployées (SIEM, EDR, SOAR, etc.). Ils permettent aussi de comparer les performances entre différentes entités ou périodes.

3. Amélioration continue : Le MTTD et le MTTR servent de base pour fixer des objectifs réalistes, ajuster les processus de gestion d’incidents, renforcer les compétences internes et affiner les plans de réponse. Leur suivi favorise une démarche proactive plutôt que réactive.

4. Communication avec la direction : Intégrés dans les tableaux de bord stratégiques, ces indicateurs facilitent la prise de décision au niveau de la DSI, du RSSI et du Comex. Ils traduisent les enjeux techniques en données compréhensibles, justifiant les budgets et les priorités cyber.

Ces métriques ne sont pas de simples chiffres : elles deviennent des leviers de gouvernance pour renforcer la résilience globale de l’organisation face aux menaces numériques.

Comment calculer MTTR et MTTD ?

Calcul du MTTD

Formule :

MTTD = (somme des temps de détection) / (nombre d’incidents détectés)

Exemple :

- Incident 1 détecté en 4h

- Incident 2 en 2h

- Incident 3 en 6h

MTTD = (4 + 2 + 6) / 3 = 4h

Calcul du MTTR

Formule :

MTTR = (somme des durées de résolution) / (nombre d’incidents résolus)

Exemple :

- Incident 1 résolu en 8h

- Incident 2 en 12h

- Incident 3 en 4h

MTTR = (8 + 12 + 4) / 3 = 8h

Ces KPI doivent être calculés sur une période suffisamment significative : mois, trimestre, semestre.

Quels sont les objectifs à atteindre ?

Il n’existe pas de norme universelle, mais les benchmarks montrent que :

MTTD < 1h est un objectif ambitieux mais atteignable avec une surveillance temps réel.

MTTR < 4h est un résultat très performant, notamment dans les secteurs critiques (santé, finance, industrie).

Un suivi régulier permet de constater les progrès et d’adapter la stratégie de cybersécurité.

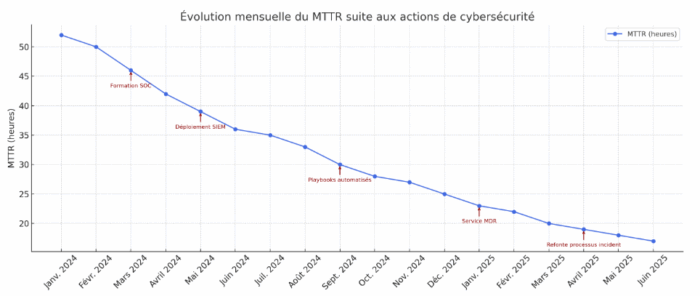

Comment améliorer ses performances MTTR / MTTD ?

Réduire le temps nécessaire pour détecter et traiter un incident de cybersécurité est un enjeu stratégique pour toute organisation. Un bon niveau de performance sur ces deux indicateurs (MTTD et MTTR) permet non seulement de limiter les impacts techniques, financiers et réputationnels, mais aussi de renforcer la résilience globale du système d’information. Plusieurs leviers peuvent être actionnés pour optimiser ces temps et améliorer l’efficacité opérationnelle des équipes de sécurité.

1. Automatiser la détection des incidents

L’automatisation est un levier clé pour réduire le MTTD. Le déploiement d’outils de supervision avancés (SIEM, XDR, EDR, NDR…) permet de collecter, centraliser et corréler les événements de sécurité en temps réel. Ces solutions permettent de détecter plus rapidement les comportements anormaux ou les indicateurs de compromission. L’intelligence artificielle et le machine learning viennent renforcer la détection en analysant les schémas comportementaux, en réduisant les faux positifs et en anticipant certains types d’attaques.

2. Standardiser la réponse aux incidents

Pour améliorer le MTTR, il est essentiel de structurer la réponse aux incidents. Cela passe par la rédaction de runbooks (scénarios d’intervention standardisés), la mise en place de procédures reproductibles, et l’intégration de solutions SOAR (Security Orchestration, Automation and Response) pour automatiser certaines actions dès la détection. L’organisation régulière d’exercices de simulation (type red team / blue team ou table-top) permet aux équipes de s’entraîner à réagir vite et efficacement en situation de crise réelle.

3. Renforcer la formation des équipes

Même avec les meilleurs outils, la performance repose sur la compétence humaine. Les analystes SOC doivent être capables de prioriser, analyser, investiguer et répondre rapidement aux incidents. La formation continue, l’accès à des retours d’expérience, la certification (par exemple : GCIH, GCFA, etc.) et la valorisation de la montée en compétences dans les plans de carrière sont autant d’éléments qui renforcent la réactivité et la maturité des équipes. Il est également crucial de former les collaborateurs à la gestion des incidents et à la communication de crise, afin de garantir une coordination fluide entre les différents acteurs internes.

Former à la gestion des incidents : la réponse de CSB.SCHOOL

Chez CSB.SCHOOL, la gestion des incidents de cybersécurité est au cœur des programmes. Nous formons les étudiants à :

- La surveillance des systèmes et la détection rapide d’incidents.

- La réponse coordonnée à une attaque.

Nos formations incluent des cas pratiques : simulations en temps réel, exercices de crise, ateliers en mode SOC. Nos alternants interviennent en entreprise avec une culture opérationnelle forte, prêts à optimiser la résilience des organisations.

Que ce soit en Bachelor ou en Mastère, nos étudiants sont préparés à détecter, comprendre et contrer les manipulations numériques.

Continuez votre lecture

CSB.TALKS – L’écosystème IT et les enjeux de la cybersécurité avec Fortinet

CSB.SCHOOL x HUGGY : un partenariat pour booster l’insertion en cybersécurité