Qu’est-ce qu’une attaque DDoS ? Mécanismes, exemples et protections

Sommaire

- 1. SOMMAIRE

- 2. Définition d’une attaque DDoS

- 2.1. Tableau comparatif : DoS vs DDoS

- 3. Comment fonctionne une attaque DDoS ?

- 3.1. Les différents types d’attaques DDoS

- 3.2. Les vecteurs d’attaques

- 4. Quels sont les impacts d’une attaque DDoS ?

- 5. Exemples d’attaques DDoS notables

- 6. Comment se protéger d’une attaque DDoS ?

- 6.1. Prévention en amont

- 6.2. Réaction pendant une attaque

- 6.3. Bonnes pratiques en entreprise

- 7. CSB.SCHOOL : Former aux attaques DDoS et à la cybersécurité réseau

SOMMAIRE

1. Définition d’une attaque DDoS

2. Comment fonctionne une attaque DDoS ?

3. Quels sont les impacts d’une attaque DDoS ?

4. Exemples d’attaques DDoS notables

5. Comment se protéger d’une attaque DDoS ?

6. CSB.SCHOOL: Former aux attaques DDoS et à la cybersécurité réseau

Les attaques DDoS (Distributed Denial of Service), ou attaques par déni de service distribué, sont devenues l’une des menaces les plus courantes sur Internet. En quelques minutes, elles peuvent rendre un site web ou un service en ligne totalement inaccessible. Dans un monde où la disponibilité des services numériques est essentielle, comprendre ces attaques et pouvoir s’en protéger est une priorité pour les entreprises, les organisations et les professionnels de la cybersécurité. Découvrons ensemble les mécanismes, les conséquences, les exemples notables, et les stratégies pour s’en protéger efficacement.

Définition d’une attaque DDoS

Une attaque DDoS (Distributed Denial of Service) vise à rendre un site web, un service en ligne ou un serveur indisponible en le surchargeant de requêtes simultanées provenant de multiples sources.

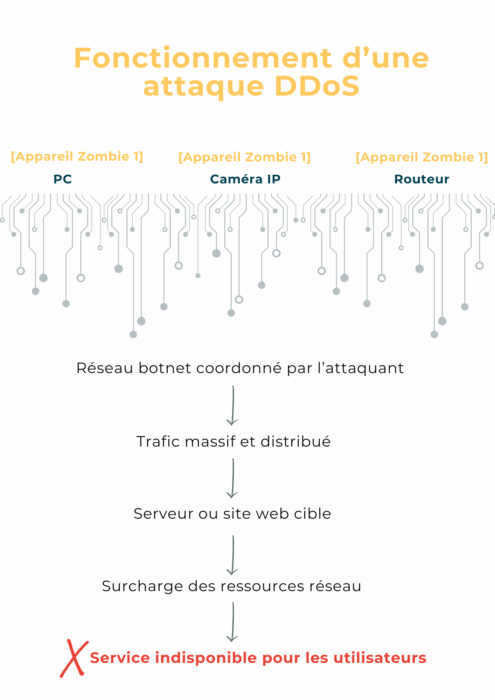

Contrairement à une attaque DoS classique, qui repose sur une seule machine, l’attaque DDoS utilise un réseau d’appareils compromis appelé botnet. Ces machines, souvent infectées à l’insu de leur propriétaire, envoient toutes en même temps des requêtes au système ciblé, jusqu’à le saturer.

Tableau comparatif : DoS vs DDoS

| Critère | Attaque DoS | Attaque DDoS |

|---|---|---|

| Origine | Une seule machine | Plusieurs machines (botnet) |

| Portée | Limitée | Massivement distribuée |

| Difficulté de mitigation | Moyenne | Élevée |

| Coût pour l’attaquant | Faible | Modéré à élevé |

Comment fonctionne une attaque DDoS ?

Les différents types d’attaques DDoS

Volumétriques : Elles visent à saturer la bande passante du réseau avec un volume massif de données, rendant les ressources indisponibles. Ces attaques exploitent la capacité des infrastructures à traiter le trafic en envoyant des paquets en grande quantité depuis des sources souvent distribuées (botnets). Des exemples courants incluent les attaques UDP Flood, où des paquets UDP sont envoyés sans relâche pour saturer les ports, ou ICMP Flood (aussi appelée Ping Flood), qui envoie un flot d’échos ICMP pour consommer la bande passante et les ressources du système cible. Ces attaques sont simples à mettre en œuvre mais peuvent être dévastatrices si la bande passante de l’attaquant dépasse celle de la cible.

Protocolaires : Elles exploitent les vulnérabilités inhérentes aux protocoles de communication. Le SYN Flood est un exemple classique : il envoie de nombreuses requêtes de connexion TCP (paquets SYN) sans finaliser la connexion (pas de réponse ACK), maintenant ainsi les ressources du serveur en attente, jusqu’à saturation de sa table de connexions. D’autres attaques protocolaires peuvent viser le DNS, le NTP ou le SNMP en utilisant le spoofing (usurpation d’identité) pour amplifier la charge envoyée à la victime, ce qu’on appelle des attaques par amplification. Ces attaques peuvent être redoutablement efficaces même avec peu de moyens.

Applicatives : Ciblant la couche 7 du modèle OSI, ces attaques visent les applications web et les services exposés à l’utilisateur. Le HTTP Flood en est un exemple typique : il simule un trafic légitime (comme des requêtes GET ou POST), parfois en reproduisant des schémas de navigation humains pour tromper les protections classiques. Ces attaques sont difficiles à détecter car elles ressemblent à un trafic normal, mais elles surchargent progressivement les serveurs, les bases de données ou les APIs, jusqu’à rendre le service indisponible. Elles nécessitent souvent une bonne connaissance de l’application cible pour maximiser leur impact.

Les vecteurs d’attaques

Pour mener des attaques par déni de service distribué (DDoS), les cybercriminels s’appuient sur divers vecteurs permettant de générer un trafic malveillant massif et difficile à contrer. Ces vecteurs correspondent aux moyens techniques et logistiques utilisés pour propager l’attaque, souvent à grande échelle.

Botnets : Les cybercriminels prennent le contrôle de milliers d’ordinateurs ou objets connectés (caméras, routeurs…) pour former un botnet, utilisé comme plateforme d’attaque.

Objets connectés mal sécurisés : L’essor de l’IoT a multiplié les points d’entrée pour les attaquants. Le botnet Mirai en est un exemple tristement célèbre.

Quels sont les impacts d’une attaque DDoS ?

Exemples d’attaques DDoS notables

Quelques attaques DDoS célèbres :

Dyn (2016) : Une attaque massive à l’aide du botnet Mirai a paralysé des services comme Twitter, Netflix et Reddit.

GitHub (2018) : L’une des plus grandes attaques DDoS enregistrées, avec un pic de 1,35 Tbps.

OVH (2016) : Le fournisseur français a subi une attaque à 1 Tbps, via des centaines de milliers d’objets connectés.

Ces exemples montrent que personne n’est à l’abri, même les géants du numérique.

Comment se protéger d’une attaque DDoS ?

Prévention en amont

- Surveillance continue : Mise en place d’outils de monitoring pour repérer les pics de trafic anormaux.

- Filtrage intelligent : Utilisation de pare-feux, reverse proxies et systèmes de détection d’intrusions (IDS/IPS).

- Services de mitigation : Recours à des prestataires comme Cloudflare, Akamai ou AWS Shield.

Réaction pendant une attaque

- Identification rapide : Analyser les logs pour comprendre l’origine et le type d’attaque.

- Redirection du trafic : Vers des réseaux d’absorption DDoS.

- Communication de crise : Informer les clients, partenaires et équipes internes pour maintenir la confiance.

Bonnes pratiques en entreprise

- Formation des équipes IT : Comprendre les signes avant-coureurs d’une attaque.

- Tests de résilience : Réaliser des simulations pour évaluer la réaction du système.

- Architecture robuste : Redondance, répartition de charge et CDN pour réduire l’impact.

CSB.SCHOOL : Former aux attaques DDoS et à la cybersécurité réseau

Face à l’ampleur des menaces, CSB.SCHOOL propose des formations spécialisées en cybersécurité opérationnelle. Les étudiants y apprennent :

- Les mécanismes des attaques DDoS et les stratégies de mitigation.

- L’analyse de logs et la mise en place de réponses techniques.

- La protection des infrastructures critiques.

Nos parcours, accessibles en Bachelor et Mastère en alternance, incluent des cas pratiques, des simulations réelles et des projets en lien avec le monde professionnel.

Continuez votre lecture

CSB.TALKS – L’écosystème IT et les enjeux de la cybersécurité avec Fortinet

CSB.SCHOOL x HUGGY : un partenariat pour booster l’insertion en cybersécurité