Endpoint Security : Pourquoi protéger ses terminaux est vital en cybersécurité

Sommaire

- 1. SOMMAIRE

- 2. Qu’est-ce que l’endpoint security ?

- 2.1. Quels sont les terminaux concernés ?

- 3. Pourquoi les terminaux sont-ils une cible privilégiée ?

- 3.1. Enjeux majeurs :

- 4. Les principales menaces qui visent les endpoints

- 5. Quelles solutions pour une protection efficace des endpoints ?

- 5.1. Solutions logicielles

- 5.2. Mesures organisationnelles

- 5.3. Supervision centralisée

- 6. Endpoint security : un maillon clé dans une stratégie de cybersécurité globale

- 6.1. Complémentarité avec :

- 6.2. Exemple de chaîne d’attaque

- 7. Former les futurs experts à la protection des endpoints avec CSB.SCHOOL

SOMMAIRE

1. Qu’est-ce que l’endpoint security ?

2. Pourquoi les terminaux sont-ils une cible privilégiée ?

3. Les principales menaces qui visent les endpoints

4. Quelles solutions pour une protection efficace des endpoints ?

5. Endpoint security : un maillon clé dans une stratégie de cybersécurité globale

6. Former les futurs experts à la protection des endpoints avec CSB.SCHOOL

Aujourd’hui, les terminaux (ordinateurs, smartphones, serveurs, objets connectés) sont devenus des portes d’entrée critiques pour les cyberattaques. Dans un monde où le travail à distance, la mobilité et l’interconnexion sont omniprésents, chaque terminal est une cible potentielle. La « endpoint security », ou sécurité des terminaux, s’impose comme un pilier incontournable d’une stratégie de cybersécurité globale. Explorons ensemble les enjeux de cette protection, les menaces majeures, les solutions disponibles et l’importance de la formation.

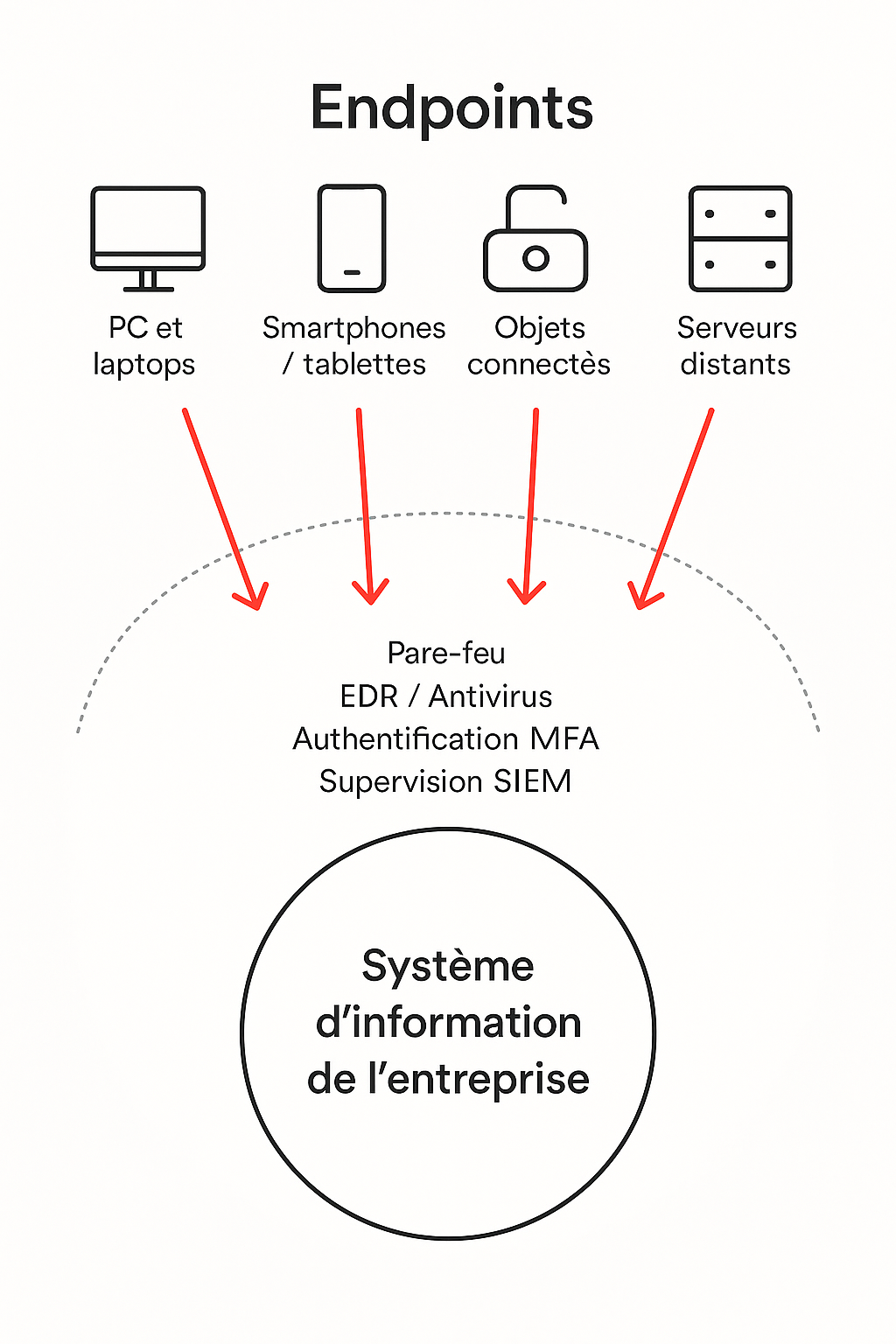

Qu’est-ce que l’endpoint security ?

La « endpoint security » désigne l’ensemble des méthodes, outils et processus permettant de protéger les terminaux connectés à un réseau informatique. Elle vise à sécuriser chaque point d’accès individuel afin d’empêcher les cybercriminels d’exploiter des vulnérabilités locales pour pénétrer dans l’ensemble du système d’information. Cela inclut à la fois des solutions techniques (comme les antivirus ou les solutions EDR), mais aussi des politiques de sécurité et des bonnes pratiques à appliquer sur le terrain. La protection des endpoints est donc une composante essentielle de toute stratégie de défense en profondeur.

Quels sont les terminaux concernés ?

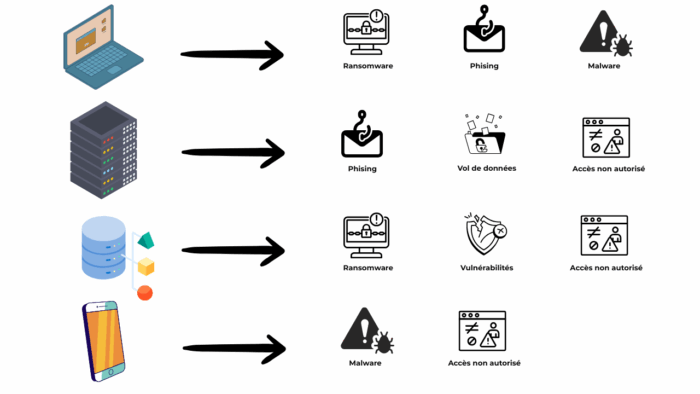

Ordinateurs de bureau et portables : utilisés quotidiennement par les employés, souvent exposés à des contenus extérieurs.

Smartphones et tablettes : mobiles, fréquemment utilisés en dehors du réseau sécurisé de l’entreprise.

Serveurs : cœurs des systèmes d’information, contenant des données critiques.

Objets connectés (IoT) : souvent mal sécurisés, ils peuvent servir de point d’entrée pour les attaquants.

Chaque terminal peut devenir un vecteur d’attaque. Leur protection est donc cruciale pour empêcher toute intrusion, propagation de malware ou fuite de données.

Pourquoi les terminaux sont-ils une cible privilégiée ?

Les cybercriminels ciblent les endpoints car ils sont souvent le maillon faible de l’infrastructure. Ces dispositifs, utilisés quotidiennement, sont manipulés par des utilisateurs non spécialistes de la sécurité, ce qui en fait des cibles faciles pour les attaques par ingénierie sociale ou exploitation de failles techniques. De plus, la diversité des systèmes et logiciels utilisés rend difficile une sécurisation homogène. Enfin, les endpoints sont souvent en dehors du périmètre du réseau d’entreprise, notamment en situation de mobilité ou de télétravail, ce qui les expose davantage aux menaces.

Enjeux majeurs :

- Ransomwares : chiffrage des données avec demande de rançon.

- Vol de données : informations sensibles exfiltrées.

- Keyloggers : enregistrement des frappes clavier.

- Malwares : logiciels malveillants installés en silence.

Avec l’essor du télétravail et du BYOD (Bring Your Own Device), les endpoints se multiplient et sortent du périmètre de sécurité traditionnel, ce qui augmente la surface d’attaque.

Les principales menaces qui visent les endpoints

Les terminaux sont en première ligne face aux attaques, car ils concentrent à la fois les accès aux données sensibles et les interactions humaines, souvent sources d’erreurs. Voici les menaces les plus fréquentes auxquelles ils sont exposés :

- Malwares : virus, chevaux de Troie, ransomwares, spywares.

- Phishing : emails ou sites frauduleux pour récupérer des identifiants.

- Accès non autorisés : connexions sans authentification forte.

- Vulnérabilités logicielles : applications non mises à jour exploitables par les attaquants.

Quelles solutions pour une protection efficace des endpoints ?

La sécurisation des terminaux repose sur une combinaison de technologies, de bonnes pratiques et d’une supervision rigoureuse.

Solutions logicielles

Les outils logiciels sont la première ligne de défense pour détecter et bloquer les attaques en temps réel.

- Antivirus / Antimalwares : protection basique mais indispensable.

- EDR (Endpoint Detection and Response) : analyse comportementale et réponse aux incidents.

- Pare-feux personnels : barrière de protection contre les connexions non autorisées.

| Solution | Fonctionnalité principale | Avantages | Limites | Cas d’usage recommandé |

|---|---|---|---|---|

| Antivirus classique | Détection de malwares connus via signature | Simple, rapide à installer, peu coûteux | Inefficace contre les menaces nouvelles ou sophistiquées | TPE/PME, postes peu critiques |

| Antimalware | Protection contre logiciels espions, publicitaires, ransomwares | Couvre un large spectre de menaces | Efficacité variable selon l’éditeur | Complément à l’antivirus |

| Pare-feu personnel | Filtrage des connexions réseau entrantes/sortantes | Empêche les accès non autorisés, facile à configurer | Ne bloque pas les attaques locales ou internes | Tous les endpoints connectés à Internet |

| EDR (Endpoint Detection & Response) | Analyse comportementale, détection en temps réel, réponse automatisée | Très efficace contre les attaques avancées, visibilité renforcée | Coût élevé, demande des ressources techniques (supervision, SOC) | Moyennes et grandes entreprises, postes critiques |

| XDR (Extended Detection & Response) | Corrélation multi-endpoints, serveurs, cloud, emails… | Vue globale sur les menaces, réponse coordonnée | Complexité de mise en place, nécessite des outils compatibles | Environnements complexes, infrastructures distribuées |

| Solution MDM (Mobile Device Management) | Gestion et sécurisation des appareils mobiles à distance | Contrôle centralisé, gestion du BYOD, effacement à distance | Moins adaptée aux endpoints classiques (PC, serveurs) | Smartphones/tablettes en entreprise |

Mesures organisationnelles

Une bonne hygiène informatique passe par des processus clairs, des règles d’accès strictes et une culture de la cybersécurité partagée par tous les collaborateurs.

- Mises à jour régulières : correctifs de sécurité appliqués sans délai.

- Limitation des accès : politique du moindre privilège.

- Sensibilisation des utilisateurs : formation aux bons réflexes (ne pas cliquer sur des liens suspects, etc.).

Supervision centralisée

Pour garantir une visibilité complète et une réactivité optimale, la centralisation de la supervision des endpoints est essentielle.

- Consoles de gestion : contrôle et surveillance à distance des terminaux.

- Intégration avec les outils SIEM : corrélation des alertes de sécurité.

Endpoint security : un maillon clé dans une stratégie de cybersécurité globale

La sécurité des terminaux ne peut être dissociée d’une démarche globale de protection des systèmes d’information. En effet, un terminal compromis peut servir de point d’entrée à une attaque plus vaste, menaçant l’intégrité de tout l’écosystème numérique d’une entreprise. Il est donc crucial d’intégrer la protection des endpoints dans une vision holistique de la cybersécurité.

Cette approche intégrée permet de mieux anticiper les risques, de renforcer les défenses à chaque niveau du système d’information, et de garantir une coordination efficace entre les différentes couches de sécurité.

Complémentarité avec :

La sécurité réseau : segmentation, VPN, firewall. Elle permet de limiter la propagation latérale d’un malware et de cloisonner les accès. Le filtrage réseau empêche également certaines communications malveillantes.

La sécurité cloud : chiffrement, authentification forte. Ces mesures protègent les données hébergées à distance et assurent que seuls les utilisateurs autorisés puissent y accéder.

La sécurité applicative : tests, analyse de code. Cela permet de prévenir l’exploitation de failles logicielles et de garantir l’intégrité des applications utilisées depuis les endpoints.

Exemple de chaîne d’attaque

Un collaborateur ouvre un fichier malveillant sur son poste -> le malware se propage à travers le réseau -> l’attaquant accède à des données critiques. Sans protection efficace du terminal, cette attaque n’aurait pas pu être stoppée à temps.

Former les futurs experts à la protection des endpoints avec CSB.SCHOOL

La CSB School forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Continuez votre lecture

5 bonnes raisons d’enseigner les Achats et la Gestion Fournisseurs à CSB.school

CSB.TALKS – L’écosystème IT et les enjeux de la cybersécurité avec Fortinet