Splunk : Analyse des données et cybersécurité, un duo gagnant

Dans un contexte où les cybermenaces se multiplient et gagnent en complexité, la donnée devient un levier central pour détecter, prévenir et répondre aux incidents de sécurité. L’analyse des logs, en particulier, permet de remonter aux sources d’une attaque ou d’identifier des comportements anormaux avant qu’ils ne causent de dégâts majeurs.

Splunk s’impose aujourd’hui comme l’un des outils les plus puissants pour l’exploitation des données machine dans un objectif de cybersécurité. Analysons cette solution, son intégration dans les stratégies modernes de sécurité, et l’intérêt croissant de sa maîtrise pour les professionnels formés chez CSB.SCHOOL.

Splunk : c’est quoi exactement ?

Splunk est une plateforme logicielle puissante spécialisée dans l’analyse des données machine — c’est-à-dire toutes les informations générées automatiquement par les systèmes informatiques : logs, métriques, traces d’activité, événements réseau, et bien plus. Sa principale mission est de collecter, indexer et rendre accessibles en temps réel ces volumes massifs de données souvent complexes et hétérogènes.

Conçue à l’origine pour répondre aux besoins des équipes IT en matière de supervision des infrastructures et des applications, Splunk a rapidement élargi son spectre d’utilisation. Aujourd’hui, il s’impose comme un outil de cybersécurité de référence, capable de traiter efficacement des données issues de nombreuses sources afin d’aider à la détection, à l’analyse et à la gestion des menaces.

Fonctionnement général

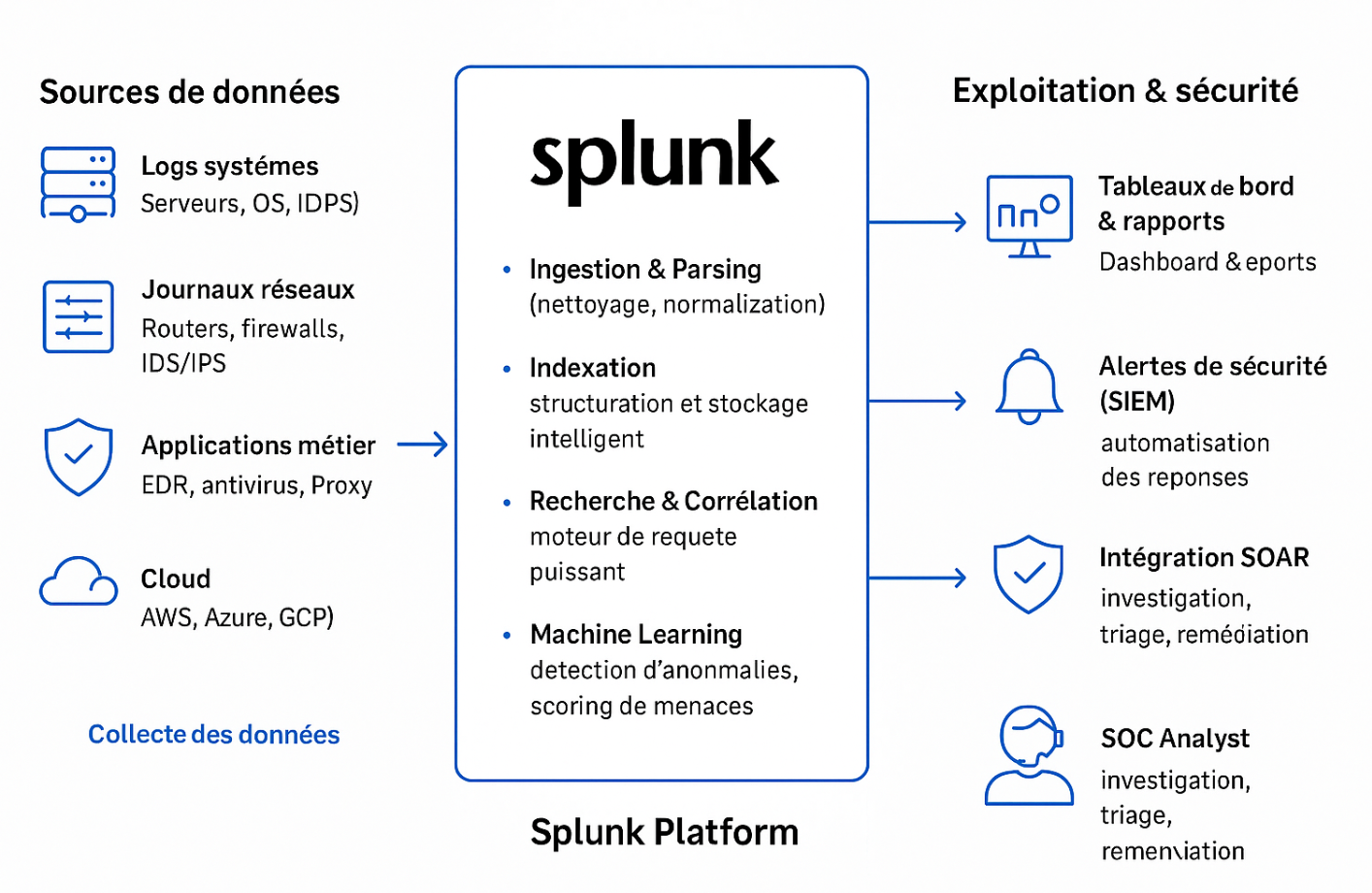

Collecte

Splunk ingère de grandes quantités de données issues de sources très diverses : serveurs d’entreprise, équipements réseau, applications métier, dispositifs de sécurité, terminaux utilisateurs, et même données cloud. Cette ingestion continue et en temps réel garantit que toutes les informations pertinentes sont capturées, sans perte, pour offrir une vision complète et actualisée du système d’information.

Indexation

Une fois collectées, les données sont organisées et indexées de manière optimale. Cette étape consiste à structurer les logs afin d’en faciliter l’accès et la recherche rapide. Splunk crée ainsi des index performants qui permettent aux utilisateurs d’interroger efficacement des millions de lignes de données, même sur des périodes étendues, sans ralentissement.

Visualisation

Splunk offre des outils puissants pour transformer les données indexées en informations exploitables. Les utilisateurs peuvent créer des tableaux de bord dynamiques et personnalisés, générer des rapports détaillés, et configurer des alertes automatisées. De plus, la corrélation des événements issus de sources multiples permet de révéler des schémas complexes et des menaces invisibles à l’analyse manuelle.

Splunk permet ainsi de transformer des données brutes en insights exploitables pour les équipes IT, sécurité, ou même métiers – retrouvez tous les métiers de la cybersécurité où ces compétences sont recherchées.

Comment Splunk renforce la cybersécurité ?

Surveillance continue et centralisée

Splunk permet un monitoring sécurité continu grâce à la centralisation des logs et métriques de l’ensemble du système d’information. Les opérateurs peuvent :

- Surveiller les activités en temps réel : Splunk analyse continuellement les données entrantes pour donner une vision immédiate des opérations. Cette visibilité en direct aide à repérer rapidement tout événement inhabituel ou potentiellement dangereux.

- Détecter les déviations par rapport aux comportements habituels : En exploitant des modèles comportementaux et des règles personnalisées, Splunk identifie les écarts par rapport aux usages normaux. Par exemple, un pic anormal dans les connexions réseau ou un accès non autorisé peut ainsi être détecté précocement.

- Recevoir des alertes en cas d’événement suspect : Grâce à des mécanismes d’alerte configurables, les analystes sont automatiquement informés dès qu’une menace potentielle est détectée. Cela réduit le temps de réaction et permet d’intervenir avant que les incidents ne prennent de l’ampleur.

Détection des menaces et alertes

En combinant règles d’analyse, machine learning et threat intelligence, Splunk identifie rapidement :

- les comportements anormaux (exfiltration de données, mouvements latéraux)

- les signatures d’attaques connues

- les anomalies statistiquement significatives

Ces analyses permettent de créer des alertes contextuelles, précises et actionnables.

Réponse aux incidents

Lors d’un incident, Splunk permet une analyse des causes racines rapide, grâce à la recherche multi-source et la visualisation chronologique des événements. Cela aide les équipes SOC à réduire les durées de détection (MTTD) et de remédiation (MTTR).

Splunk, un acteur clé des solutions SIEM

Splunk peut être déployé comme un SIEM Splunk complet (Security Information and Event Management). Il offre alors :

- la collecte et l’agrégation des logs de sécurité

- la corrélation des événements suspects

- la génération d’alertes et de tableaux de bord dédiés

Comparatif rapide avec d’autres SIEM

| Outil | Points forts | Limites |

|---|---|---|

| Splunk | Puissance de recherche, flexibilité, visuels riches | Coût, complexité initiale |

| QRadar | Intégration native avec IBM | Moins personnalisable |

| Elastic SIEM | Open-source, adaptable | Moins mature fonctionnellement |

Intégrations possibles

L’un des grands avantages de Splunk réside dans sa capacité à s’intégrer facilement avec un large écosystème d’outils de cybersécurité, renforçant ainsi l’efficacité globale des opérations de sécurité.

-

EDR (Endpoint Detection and Response) : Splunk peut se connecter à des solutions EDR comme CrowdStrike ou SentinelOne, qui surveillent en continu les terminaux pour détecter des comportements suspects ou malveillants. Cette intégration permet de centraliser dans Splunk les alertes, les données d’analyse comportementale et les événements liés aux endpoints, facilitant ainsi une vision globale et corrélée des menaces.

-

Pare-feux nouvelle génération : Des équipements de sécurité réseau tels que ceux proposés par Palo Alto Networks ou Fortinet peuvent transmettre leurs logs et événements à Splunk. Cela permet non seulement de visualiser en temps réel le trafic réseau et les tentatives d’intrusion, mais aussi de corréler ces données avec d’autres sources pour mieux comprendre les attaques et leur contexte.

-

Plateformes SOAR (Security Orchestration, Automation and Response) : Splunk peut également être intégré avec des solutions SOAR qui automatisent la réponse aux incidents. Cette collaboration permet d’enchaîner automatiquement des actions de remédiation, comme l’isolation d’un endpoint compromis ou le blocage d’une IP malveillante, tout en conservant un historique complet des actions dans Splunk pour analyse et audit.

Pourquoi apprendre à maîtriser Splunk aujourd’hui ?

La demande de profils maîtrisant Splunk est en forte croissance, portée par :

- la généralisation des environnements cloud et hybrides

- le besoin de supervision centralisée

- les exigences de conformité (ISO 27001, NIS2, etc.)

La capacité à manipuler les outils d’analyse des logs devient une compétence clé pour les analystes SOC, les responsables sécurité ou les consultants en sécurité opérationnelle.

CSB.SCHOOL : former les futurs experts de la cybersécurité data-driven

La CSB.SCHOOL forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité. Nos parcours et certifications en cybersécurité, incluant Splunk, vous ouvrent les portes de ce marché.

Continuez votre lecture

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025

Dates de rentrée 2025 – CSB.SCHOOL