Sécurité IoT en France : quels enjeux et comment protéger ses objets connectés ?

SOMMAIRE

1. Qu’entend-on par sécurité IoT ?

2. Pourquoi sont-ils vulnérables ?

3. Quels sont les risques spécifiques liés aux objets connectés ?

4. La réglementation française sur l’IoT et la cybersécurité

5. Les bonnes pratiques pour sécuriser les objets connectés

6. Former à la sécurité IoT : un enjeu pour CSB.SCHOOL

Avec plus de 22 milliards d’objets connectés dans le monde, et une croissance annuelle continue, l’Internet des objets (IoT) bouleverse notre quotidien, en France comme ailleurs. Des assistants vocaux à la domotique, des capteurs industriels aux dispositifs médicaux, ces équipements interconnectés s’imposent dans tous les pans de la société : maisons intelligentes, villes connectées, agriculture de précision, santé, logistique…

Mais cette révolution a un revers : une augmentation massive de la surface d’attaque pour les cybercriminels. Chaque objet mal sécurisé devient une porte d’entrée potentielle vers des réseaux critiques. La sécurité IoT s’impose donc comme un enjeu stratégique pour les entreprises, les institutions et les citoyens.

Qu’entend-on par sécurité IoT ?

L’Internet des objets (IoT) désigne l’ensemble des objets physiques capables de collecter, transmettre et parfois analyser des données via une connexion réseau. Cela inclut :

Les objets domestiques

Exemple : Caméras IP grand public (type Xiaomi, Ezviz, etc.)

Usage : Surveillance à distance de son domicile via smartphone.

Faille connue : Certaines caméras étaient accessibles via des identifiants par défaut jamais modifiés, voire présentaient des failles dans le firmware permettant un accès non authentifié. Des chercheurs ont même montré qu’il était possible de détourner le flux vidéo en temps réel.

Impact : Espionnage privé, intrusion dans la vie personnelle, collecte d’images à des fins de chantage ou de vol.

Les dispositifs médicaux connectés

Exemple : Pompes à insuline Bluetooth (ex : Medtronic MiniMed)

Usage : Administration automatisée d’insuline pour patients diabétiques.

Faille connue : Des vulnérabilités découvertes permettaient à un pirate situé à proximité de modifier la dose injectée sans authentification.

Impact : Mise en danger directe de la santé du patient ; risques légaux pour le fabricant.

Les capteurs industriels

Exemple : Capteurs de température ou de pression connectés dans une usine (protocole Modbus ou MQTT)

Usage : Suivi des conditions dans des lignes de production ou installations critiques.

Faille connue : Utilisation de protocoles non chiffrés permettant à un attaquant sur le réseau de modifier les données envoyées aux automates.

Impact : Risque d’arrêt de production, de sabotage, ou de dégâts matériels importants.

Les véhicules intelligents

Exemple : Voitures connectées avec services à distance (Tesla, Renault, etc.)

Usage : Contrôle via app mobile, géolocalisation, diagnostic à distance.

Faille connue : En 2022, un chercheur allemand a réussi à prendre le contrôle de fonctionnalités à distance (portes, phares, klaxon) de plusieurs Tesla en exploitant une API mal protégée.

Impact : Risques d’intrusion, de vol, voire de mise en danger du conducteur ou des piétons.

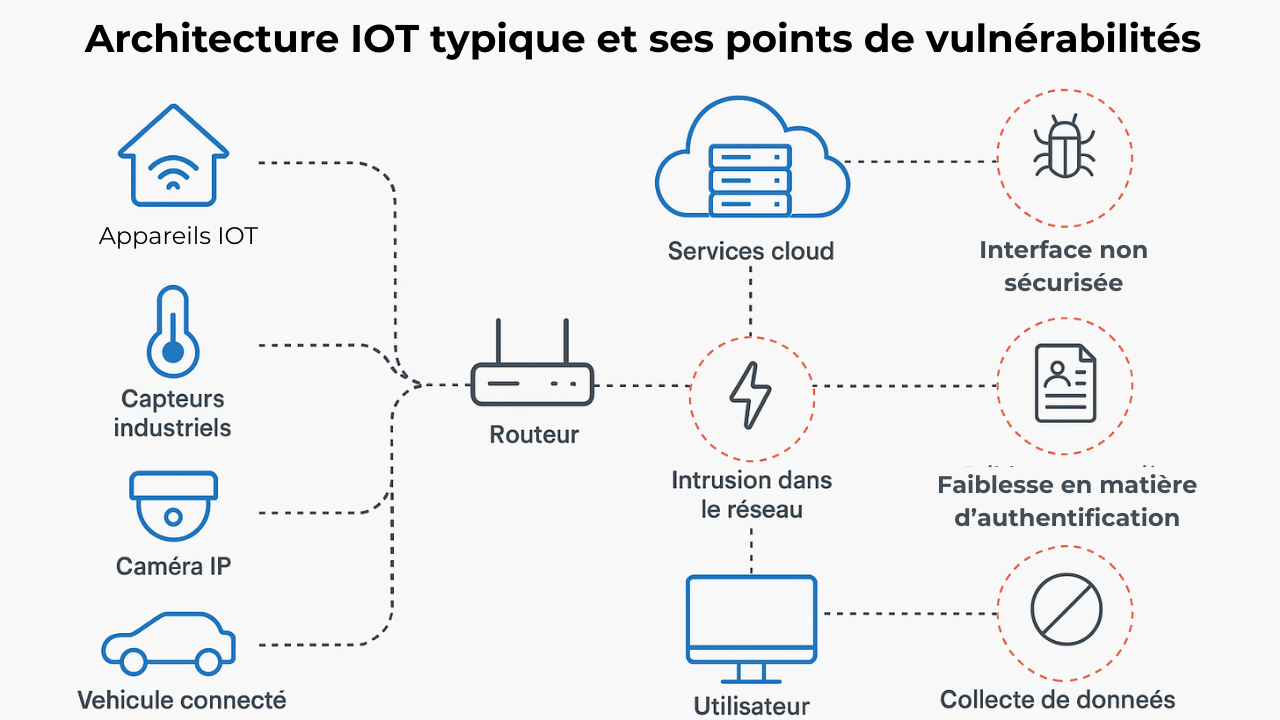

Pourquoi sont-ils vulnérables ?

Contrairement aux ordinateurs classiques, les objets connectés souffrent de plusieurs faiblesses structurelles :

-

Miniaturisation : peu de puissance de calcul, donc sécurité souvent négligée ;

-

Manque de mises à jour : de nombreux fabricants ne maintiennent pas leur matériel sur le long terme ;

-

Configurations par défaut risquées : mots de passe communs, services non désactivés ;

-

Utilisation de protocoles non sécurisés (ex : MQTT non chiffré).

Des exemples concrets de failles

-

En 2021, des caméras IP chinoises vendues en France permettaient un accès distant non authentifié ;

-

En 2023, des pompes à insuline connectées ont fait l’objet d’un rappel après qu’un chercheur ait prouvé la possibilité de modifier les doses à distance ;

-

Des thermostats connectés mal sécurisés ont été piratés pour intégrer un botnet de minage de cryptomonnaie.

Quels sont les risques spécifiques liés aux objets connectés ?

Les objets connectés mal protégés peuvent exposer à une grande variété de menaces :

Risques majeurs

| Type de risque | Exemple concret |

|---|---|

| Intrusion et détournement | Prise de contrôle de caméras ou de serrures connectées |

| Espionnage | Accès à des microphones, capteurs de mouvement, etc. |

| Botnets et DDoS | Participation à des attaques massives comme Mirai |

| Fuite de données personnelles | Données de santé, localisation, habitudes de vie |

| Risques physiques | Altération de dispositifs médicaux ou industriels |

1,5 million d’objets connectés compromis dans des botnets recensés par l’ANSSI en 2024

+37 % d’attaques ciblant des objets IoT par rapport à 2023

62 % des foyers français équipés d’au moins un objet connecté en 2025

Moins de 30 % de ces objets reçoivent régulièrement des mises à jour de sécurité

La réglementation française sur l’IoT et la cybersécurité

Règlementation européenne et nationale

La cybersécurité des objets connectés est encadrée par plusieurs textes législatifs :

-

Cyber Resilience Act (en cours de finalisation) : obligera les fabricants à intégrer la sécurité dès la conception (« security by design ») ;

-

Règlementation radio (RED) : impose certaines exigences de sécurité depuis 2024 ;

-

RGPD : tout objet collectant des données personnelles doit s’y conformer ;

-

Directive NIS 2 : impose aux opérateurs critiques l’analyse des risques liés aux objets connectés.

Actions de l’ANSSI

L’Agence nationale de la sécurité des systèmes d’information (ANSSI) a publié plusieurs guides et recommandations, notamment pour :

-

La sécurité des systèmes embarqués ;

-

La segmentation réseau dans les architectures IoT industrielles ;

-

L’analyse de risque basée sur EBIOS RM.

Hébergement des données

L’IoT génère de vastes volumes de données. Le choix d’un hébergement souverain, conforme aux exigences françaises (SecNumCloud, par exemple), est crucial pour préserver la confidentialité et éviter les transferts non maîtrisés hors UE.

Les bonnes pratiques pour sécuriser les objets connectés

La sécurité IoT ne repose pas seulement sur les fabricants. Les utilisateurs et les entreprises ont un rôle à jouer.

Recommandations clés

-

Changer les identifiants par défaut : évitez les mots de passe « admin/admin » ;

-

Mettre à jour les firmwares régulièrement ;

-

Segmenter le réseau : isolez les objets IoT sur un VLAN dédié ;

-

Désactiver les services inutiles (télémétrie, accès à distance…) ;

-

Surveiller le trafic réseau avec des outils de type SIEM ou sondes de détection ;

-

Chiffrer les communications via TLS ou VPN pour éviter les interceptions.

Les objets connectés à risque

| Catégorie | Exemples | Risques principaux |

|---|---|---|

| Domotique | Caméras, thermostats, serrures | Intrusion, espionnage |

| Santé | Montres médicales, pompes à insuline | Altération des données vitales |

| Industrie | Capteurs SCADA, robots | Sabotage, arrêt de production |

| Transport | Véhicules connectés | Piratage, géolocalisation |

Former à la sécurité IoT : un enjeu pour CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Continuez votre lecture

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025

Dates de rentrée 2025 – CSB.SCHOOL