Attaque XSS : Mécanismes et parades contre cette menace courante

Sommaire

- 1. Qu’est-ce qu’une attaque XSS ?

- 2. Les principaux types d’attaques XSS

- 2.1. XSS stockée (stored XSS)

- 2.2. XSS réfléchie (reflected XSS)

- 2.3. XSS basée sur le DOM (DOM-based XSS)

- 2.4. Comparaison des trois types d’attaques XSS

- 3. Comment fonctionne une attaque XSS ?

- 4. Exemples concrets d’attaques XSS

- 5. Pourquoi les attaques XSS sont-elles dangereuses ?

- 6. Comment se protéger efficacement des attaques XSS ?

- 6.1. Échapper les entrées utilisateur

- 6.2. Valider et filtrer les données côté serveur et côté client

- 6.3. Utiliser des frameworks sécurisés

- 6.4. Mettre en place des politiques de sécurité côté navigateur

- 6.5. Former les équipes de développement

- 7. Se former à la sécurité web et aux vulnérabilités XSS : le rôle de CSB.SCHOOL

Les attaques XSS (Cross-Site Scripting) font partie des vulnérabilités web les plus fréquentes et les plus redoutées. Elles permettent à un attaquant d’injecter du code malveillant dans une page web, ce qui peut entraîner des conséquences graves pour les utilisateurs comme pour les organisations.

Découvrons ensemble le fonctionnement d’une attaque XSS, ses principaux types, des exemples concrets d’attaques, les risques qu’elles comportent et les meilleures pratiques pour se protéger contre cette menace.

Qu’est-ce qu’une attaque XSS ?

Le Cross-Site Scripting (XSS) est une attaque web qui consiste à injecter du code JavaScript malveillant dans une page web, souvent à travers des champs de formulaire ou des URL. L’objectif est que ce code soit exécuté sur le navigateur de la victime lorsqu’elle accède à la page infectée. Ce code malveillant peut alors interagir avec la page web, récupérer des informations sensibles comme des cookies de session, ou rediriger l’utilisateur vers des sites malveillants.

L’attaque XSS peut avoir des impacts catastrophiques pour les utilisateurs, comme le vol d’identifiants, mais aussi pour les entreprises, en exposant leurs utilisateurs à des risques de sécurité.

Les principaux types d’attaques XSS

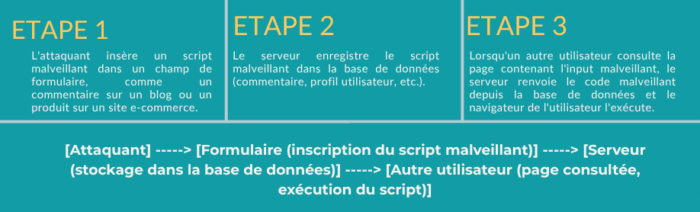

XSS stockée (stored XSS)

L’attaque XSS stockée se produit lorsque le script malveillant est stocké de manière persistante sur le serveur. Par exemple, un attaquant peut insérer un script JavaScript dans un champ de commentaire sur un site web. Lorsque ce commentaire est affiché sur la page, le script malveillant est exécuté par tous les utilisateurs qui visitent cette page, compromettant ainsi leur sécurité.

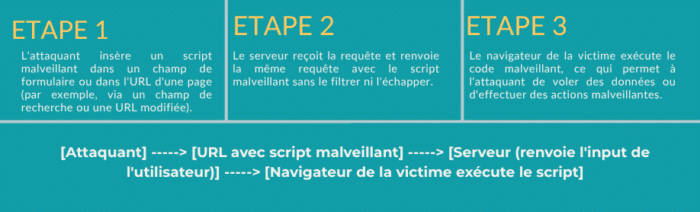

XSS réfléchie (reflected XSS)

Dans le cas de l’attaque XSS réfléchie, le script malveillant est inclus dans l’URL ou dans un formulaire soumis par l’utilisateur, puis immédiatement renvoyé par le serveur sans être correctement filtré. L’attaque XSS réfléchie se distingue par le fait que le code malveillant est exécuté lors de la soumission du formulaire ou du clic sur un lien, et non de manière persistante comme dans l’attaque XSS stockée.

XSS basée sur le DOM (DOM-based XSS)

La XSS basée sur le DOM est une variante plus complexe où l’injection de code malveillant s’effectue directement sur le Document Object Model (DOM) côté client. Dans ce cas, l’attaque est exécutée sans que le serveur n’en soit informé, ce qui la rend plus difficile à détecter et à prévenir. Le script malveillant interagit avec les données côté client pour effectuer une manipulation, souvent de manière dynamique.

Comparaison des trois types d’attaques XSS

| Type d’attaque | Description | Exemple de flux | Sécurité |

|---|---|---|---|

| Stored XSS | Le script malveillant est stocké côté serveur (ex. : commentaire ou profil utilisateur). Il est exécuté chaque fois qu’un utilisateur visite la page vulnérable. | L’attaquant soumet un commentaire avec un script malveillant, qui est ensuite affiché sur la page. | Le plus dangereux, car il est persistant et affecte tous les utilisateurs. |

| Reflected XSS | Le script malveillant est immédiatement renvoyé par le serveur sans être filtré. Il est exécuté lorsque l’utilisateur clique sur un lien ou soumet un formulaire. | L’attaquant modifie l’URL ou envoie un lien contenant un script malveillant. | Moins persistant, mais très efficace pour du phishing ou des attaques ciblées. |

| DOM-based XSS | Le script malveillant est exécuté côté client, directement dans le DOM (Document Object Model) de la page. Aucun échange avec le serveur n’est nécessaire. | L’attaquant manipule l’URL pour insérer un script qui modifie le DOM sans interaction avec le serveur. | Difficile à détecter, car l’attaque se déroule côté client. |

Comment fonctionne une attaque XSS ?

Une attaque XSS se déroule généralement en plusieurs étapes :

- Injection du script malveillant : L’attaquant injecte un code JavaScript malveillant dans une page web, souvent via un formulaire, un champ de recherche, ou un commentaire.

- Exécution du script : Lorsque l’utilisateur cible charge la page, le navigateur exécute le script malveillant comme s’il faisait partie de la page originale.

- Conséquences : L’attaquant peut alors voler des informations sensibles comme les cookies de session, rediriger l’utilisateur vers un site malveillant, ou manipuler le contenu de la page.

Voici un exemple simple de code malveillant injecté dans un formulaire :

<form action="/submit" method="post">

<input type="text" name="search" value="<script>alert('XSS Attack');</script>">

</form>

Ce script affiche une alerte lorsqu’un utilisateur soumet un formulaire.

Exemples concrets d’attaques XSS

Les attaques XSS peuvent être très variées et se produire sur de nombreux types de sites web, de la simple page de contact à une application complexe de e-commerce. Par exemple :

- Formulaires non protégés : Si un site permet aux utilisateurs de soumettre des commentaires ou de rechercher des termes sans filtrer correctement les entrées, il est vulnérable à des attaques XSS.

- Sites d’e-commerce ou forums : Des scripts malveillants peuvent être injectés dans des champs de recherche, des commentaires ou des messages privés.

Quelques exemples célèbres incluent l’attaque XSS de MySpace en 2005, qui a été utilisée pour diffuser des malwares, ou les incidents touchant des plateformes comme Facebook et Twitter, où des failles XSS ont été exploitées pour voler des identifiants de connexion.

Pourquoi les attaques XSS sont-elles dangereuses ?

Les attaques XSS sont particulièrement dangereuses car elles ciblent directement l’utilisateur final, ce qui les rend difficiles à détecter par ce dernier. Les conséquences peuvent être très graves, notamment :

- Vol de cookies : Un attaquant peut voler des cookies de session, permettant ainsi de prendre le contrôle de comptes utilisateurs.

- Escalade de privilèges : En exploitant des failles XSS, un attaquant peut prendre le contrôle de l’ensemble du compte de la victime, voire d’une organisation.

- Phishing et vol d’identifiants : Ces attaques sont souvent utilisées pour piéger les utilisateurs dans des pages de phishing, leur faisant divulguer leurs identifiants.

Comment se protéger efficacement des attaques XSS ?

Échapper les entrées utilisateur

Il est essentiel d’échapper toutes les entrées utilisateur pour éviter qu’un code malveillant soit exécuté. Cela inclut la conversion de caractères spéciaux comme < et > en entités HTML.

Valider et filtrer les données côté serveur et côté client

Les données saisies par l’utilisateur doivent être validées et filtrées à la fois côté serveur et côté client. Cela permet de s’assurer qu’elles ne contiennent pas de scripts malveillants.

Utiliser des frameworks sécurisés

L’utilisation de frameworks modernes comme React ou Angular, qui intègrent des protections contre les attaques XSS par défaut, permet de réduire le risque d’injection.

Mettre en place des politiques de sécurité côté navigateur

Le déploiement d’une politique de sécurité de contenu (Content Security Policy, CSP) est une méthode efficace pour restreindre les types de scripts autorisés à s’exécuter dans un navigateur.

Former les équipes de développement

La formation des équipes de développement sur les bonnes pratiques de sécurité applicative est cruciale pour éviter l’introduction de vulnérabilités XSS dans les applications. Cela inclut la gestion sécurisée des entrées et des sorties, ainsi que l’utilisation d’outils d’analyse de sécurité.

Se former à la sécurité web et aux vulnérabilités XSS : le rôle de CSB.SCHOOL

Chez CSB.SCHOOL, la formation à la cybersécurité va au-delà des connaissances théoriques. Nous proposons des programmes approfondis sur la cybersécurité offensive et défensive, avec des modules spécifiques dédiés à la sécurité des applications web. Nos cursus incluent des cas pratiques et des laboratoires où les étudiants peuvent expérimenter et apprendre à sécuriser les systèmes.

Notre programme Bachelor, Spécialiste en cybersécurité (labélisé SecNumEdu par l’ANSSI) forme aux métiers techniques de la cybersécurité.

Notre programme Mastère, Responsable cybersécurité (labélisé SecNumEdu par l’ANSSI) forme aux métiers managériaux de la cybersécurité.

Aucun doute que vous trouverez la formation qui vous convient.

Continuez votre lecture

CSB.SCHOOL à Cap sur le Numérique 2026 – Ateliers et conférence cybersécurité

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026