Botnet : Fonctionnement et protection contre les réseaux zombies

Sommaire

- 1. Qu’est-ce qu’un botnet ?

- 1.1. Les botnets les plus célèbres

- 2. Comment fonctionne un botnet ?

- 2.1. 1. Infection des appareils

- 2.2. 2. Connexion à un serveur de commande (serveur C2 ou C&C)

- 2.3. 3. Contrôle à distance et exécution d’ordres

- 3. Comment les appareils sont-ils infectés ?

- 3.1. Phishing et pièces jointes malveillantes

- 3.2. Téléchargement de logiciels piratés ou vérolés

- 3.3. Failles de sécurité non corrigées

- 3.4. Objets connectés mal protégés (IoT)

- 4. Comprendre les différentes menaces

- 5. À quoi sert un botnet pour les cybercriminels ?

- 5.1. Lancer des attaques DDoS pour paralyser des sites ou des services

- 5.2. Envoyer du spam ou des campagnes de phishing en masse

- 5.3. Miner de la cryptomonnaie en utilisant la puissance de calcul des appareils

- 5.4. Voler des données confidentielles (identifiants, données bancaires…)

- 5.5. Héberger du contenu illicite sur des serveurs répartis

- 6. Risques et conséquences pour les victimes

- 7. Comment se protéger d’un botnet ?

- 7.1. Mettre à jour régulièrement ses systèmes et logiciels

- 7.2. Utiliser un antivirus / anti-malware fiable

- 7.3. Changer les mots de passe par défaut

- 7.4. Segmenter les réseaux

- 7.5. Sensibiliser les utilisateurs

- 8. Comment détecter et supprimer un botnet ?

- 8.1. Que faire en cas d’infection ?

- 9. Se former à la lutte contre les botnets : le rôle de CSB.SCHOOL

Vous avez déjà entendu parler de botnet, mais savez-vous vraiment ce que cela signifie ? Ces réseaux d’ordinateurs zombies sont utilisés à l’insu de leurs propriétaires pour mener des attaques massives, notamment des attaques DDoS, l’envoi de spams ou le vol de données.

Découvrons ce qu’est un botnet, comment il fonctionne, comment les appareils sont infectés, pourquoi il est dangereux, et surtout comment s’en prémunir efficacement.

Qu’est-ce qu’un botnet ?

Un botnet est un réseau d’appareils connectés à Internet (ordinateurs, smartphones, objets connectés…) infectés par un malware, et contrôlés à distance par un cybercriminel, souvent à l’insu des utilisateurs.

Ces appareils compromis sont appelés bots ou zombies, d’où l’expression réseau zombie.

Les botnets sont souvent invisibles pour leurs victimes, mais peuvent être utilisés pour des activités illégales à grande échelle. L’ampleur d’un botnet peut varier de quelques dizaines à plusieurs millions de machines.

Les botnets les plus célèbres

| Nom | Description |

|---|---|

| Mirai | Célèbre botnet IoT responsable d’une attaque DDoS massive contre Dyn (2016). |

| Emotet | Initialement un cheval de Troie bancaire, devenu l’un des botnets les plus redoutables. |

| Zeus | Botnet spécialisé dans le vol d’informations bancaires. |

Comment fonctionne un botnet ?

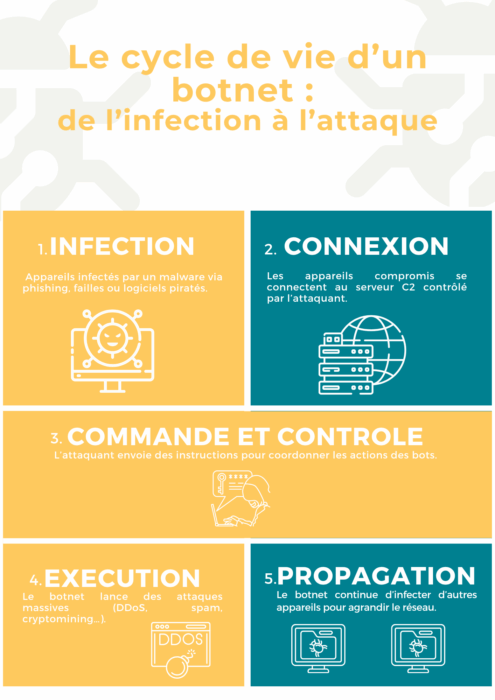

Un botnet suit un processus en plusieurs étapes, bien rodé, qui permet aux cybercriminels de prendre le contrôle d’un grand nombre d’appareils connectés. Voici comment ces réseaux zombies se forment et agissent :

1. Infection des appareils

La première étape consiste à contaminer un appareil — ordinateur, smartphone, serveur ou objet connecté — avec un malware botnet. Cette infection peut se produire de différentes manières :

-

Par phishing : un e-mail frauduleux incite l’utilisateur à cliquer sur un lien malveillant ou à ouvrir une pièce jointe infectée.

-

Par téléchargement piégé : un logiciel piraté ou cracké contient un code malveillant intégré.

-

Via des failles de sécurité : un système ou une application non mis à jour peut être exploité automatiquement par un botnet.

-

Par des objets connectés vulnérables : les IoT (caméras IP, routeurs, assistants vocaux…) sont souvent mal protégés et deviennent des cibles faciles.

Une fois le malware installé, l’appareil devient un ordinateur zombie, c’est-à-dire qu’il peut être contrôlé à distance sans que l’utilisateur ne s’en aperçoive.

2. Connexion à un serveur de commande (serveur C2 ou C&C)

Après l’infection, l’appareil compromis se connecte automatiquement à un serveur de commande et de contrôle (Command and Control, ou C2/C&C). Ce serveur est géré par le cybercriminel et permet de centraliser les communications avec l’ensemble du réseau d’appareils infectés.

Selon les cas, l’architecture du botnet peut être :

-

Centralisée : tous les bots obéissent à un seul serveur maître.

-

Décentralisée (P2P) : chaque bot peut relayer les instructions aux autres, rendant le réseau plus résilient aux tentatives de démantèlement.

Ce lien invisible entre le bot et le serveur C2 est souvent maintenu en arrière-plan, via des protocoles obscurs ou chiffrés, afin d’échapper à la détection par les outils de sécurité.

3. Contrôle à distance et exécution d’ordres

Une fois le réseau mis en place, l’attaquant peut envoyer à distance des ordres coordonnés aux appareils zombifiés. Ces ordres peuvent inclure :

-

Le lancement d’attaques DDoS, en saturant une cible (site web, serveur) avec un trafic massif.

-

La collecte de données sensibles (mots de passe, numéros de cartes bancaires, documents confidentiels).

-

Le téléchargement ou l’installation d’autres malwares, comme des ransomwares ou des chevaux de Troie.

-

L’utilisation de la puissance de calcul pour miner de la cryptomonnaie à l’insu du propriétaire.

Le propriétaire de l’appareil, quant à lui, n’a souvent aucun signe visible de l’activité malveillante : le botnet agit en arrière-plan, consommant discrètement des ressources système et réseau.

Il existe deux modèles d’organisation :

-

Centralisé : un serveur de commande unique.

-

Décentralisé (P2P) : les bots communiquent entre eux, plus difficile à neutraliser.

Comment les appareils sont-ils infectés ?

Phishing et pièces jointes malveillantes

Les cybercriminels envoient des e-mails imitant des sources légitimes. Ils incitent les victimes à cliquer sur des liens ou ouvrir des fichiers infectés et une fois exécuté, le fichier installe un malware à l’insu de l’utilisateur. L’appareil devient alors un point d’entrée pour le botnet.

Téléchargement de logiciels piratés ou vérolés

Des logiciels distribués illégalement intègrent souvent des malwares qui se propagent lors de l’installation, sans alerter l’utilisateur. Le fichier piégé ouvre une porte dérobée sur l’appareil. Ce dernier est aussitôt enrôlé dans un réseau zombie.

Failles de sécurité non corrigées

Les systèmes obsolètes présentent des vulnérabilités connues et les botnets les exploitent automatiquement pour s’infiltrer, sans correctifs (patchs), ces brèches restent ouvertes durablement. A savoir qu’un simple accès non sécurisé suffit pour infecter un terminal.

Objets connectés mal protégés (IoT)

Les appareils IoT sont souvent livrés avec des mots de passe par défaut qui peu mis à jour, ils exposent des ports réseau vulnérables. Les botnets les scannent en masse pour identifier ces faiblesses et une fois pris, l’objet devient un maillon du réseau d’attaque.

Comprendre les différentes menaces

| Type de menace | Définition | Capacité de propagation | Contrôle à distance |

|---|---|---|---|

| Botnet | Réseau de machines infectées | Oui | Oui |

| Virus | Code qui infecte des fichiers | Oui (manuelle) | Non |

| Ver | Malware autonome qui se propage en réseau | Oui (automatique) | Non |

| Cheval de Troie | Programme déguisé pour tromper l’utilisateur | Non | Parfois |

À quoi sert un botnet pour les cybercriminels ?

Une fois constitué, un botnet devient un outil extrêmement puissant entre les mains de cybercriminels. Il leur permet d’exploiter la force collective de milliers, voire de millions d’appareils infectés pour mener diverses actions malveillantes, souvent à l’échelle mondiale. Ces opérations peuvent viser à gagner de l’argent, voler des données, saboter des systèmes ou encore masquer des activités illégales.

Lancer des attaques DDoS pour paralyser des sites ou des services

En mobilisant simultanément des milliers d’appareils infectés, un botnet peut lancer une attaque par déni de service (DDoS) qui submerge un site ou un serveur, rendant le service lent, instable voire totalement inaccessible — une méthode fréquemment utilisée pour nuire à une organisation ou exercer une pression.

Envoyer du spam ou des campagnes de phishing en masse

En utilisant chaque appareil zombie comme relais, un botnet peut diffuser massivement des spams ou des liens piégés, propageant ainsi l’infection ou volant des identifiants, tout en échappant aux filtres de sécurité grâce à la multiplication des points d’émission.

Miner de la cryptomonnaie en utilisant la puissance de calcul des appareils

Un botnet peut détourner la puissance de calcul (CPU ou GPU) des machines infectées pour effectuer du minage de cryptomonnaie, générant des gains pour l’attaquant tout en ralentissant considérablement les performances de l’utilisateur.

Voler des données confidentielles (identifiants, données bancaires…)

Certains botnets espionnent l’activité des victimes en enregistrant les frappes clavier, les fichiers sensibles ou les mots de passe, afin de revendre ces données ou de les exploiter dans des attaques ultérieures, provoquant des fraudes financières ou des usurpations d’identité.

Héberger du contenu illicite sur des serveurs répartis

Les appareils zombifiés d’un botnet peuvent être utilisés pour héberger ou diffuser du contenu illégal (logiciels piratés, fichiers confidentiels ou interdits), chaque machine stockant une fraction des données afin de compliquer leur détection et contourner la censure.

Risques et conséquences pour les victimes

Être infecté par un botnet n’est jamais anodin. Que l’on soit un particulier, une entreprise ou une organisation, les conséquences peuvent être graves. En plus d’exposer l’appareil à des usages malveillants, l’utilisateur devient malgré lui complice d’activités illégales, souvent sans en avoir conscience et s’expose ainsi à de nombreux risques :

-

Utilisation illégale de la bande passante, pouvant entraîner des surcoûts.

-

Ralentissements importants des appareils ou du réseau.

-

Participation involontaire à des cyberattaques, avec des risques juridiques.

-

Fuites de données, atteinte à la réputation ou compromission d’un réseau d’entreprise.

Comment se protéger d’un botnet ?

Mettre à jour régulièrement ses systèmes et logiciels

Les mises à jour logicielles sont essentielles pour corriger les vulnérabilités exploitées par les botnets. En installant rapidement les patchs de sécurité, on réduit considérablement les risques d’infection. Ignorer ces mises à jour laisse la porte ouverte aux attaques automatisées qui ciblent les failles connues. Ainsi, maintenir son système à jour est une première ligne de défense incontournable.

Utiliser un antivirus / anti-malware fiable

Un antivirus ou anti-malware performant ne se contente pas de détecter les virus classiques, il identifie aussi les comportements suspects liés aux botnets, comme des connexions inhabituelles ou des modifications système. Ce type de logiciel permet une surveillance continue et une réaction rapide en cas de détection d’infection. Il est crucial de choisir une solution régulièrement mise à jour et reconnue pour sa fiabilité.

Changer les mots de passe par défaut

De nombreux objets connectés (caméras, routeurs, assistants vocaux) sont livrés avec des mots de passe standards facilement devinables. Ne pas les modifier expose ces appareils à des prises de contrôle par des botnets. En personnalisant les mots de passe, on complique la tâche des attaquants et on limite la propagation des infections. C’est une mesure simple mais souvent négligée qui protège efficacement.

Segmenter les réseaux

La segmentation consiste à isoler les appareils critiques (serveurs, postes sensibles) des autres machines moins protégées. En cas d’infection, cette organisation empêche la contamination rapide de l’ensemble du réseau. Cette pratique est particulièrement recommandée dans les environnements professionnels pour limiter l’impact d’un botnet. Elle facilite également la surveillance et la gestion des risques.

Sensibiliser les utilisateurs

La prudence reste une arme puissante contre les infections par botnets. Former et sensibiliser les utilisateurs à reconnaître les emails suspects, à ne pas cliquer sur des liens inconnus ou à éviter les pièces jointes douteuses réduit considérablement les risques d’intrusion. La vigilance collective constitue un rempart essentiel pour éviter que le maillon humain ne devienne la faille d’entrée des malwares.

Comment détecter et supprimer un botnet ?

-

Outils de surveillance réseau pour repérer des flux anormaux.

-

Détection d’anomalies de comportement, comme des connexions non sollicitées.

-

Analyse des logs et des processus actifs.

Que faire en cas d’infection ?

Etape 1 : désinfection manuelle avec l’aide d’un expert

Lorsque l’infection est détectée, un spécialiste en cybersécurité peut analyser précisément les fichiers compromis et éliminer les malwares sans affecter les données. Cette intervention ciblée permet souvent de restaurer le fonctionnement normal de l’appareil tout en conservant les informations importantes.

Etape 2 : réinstallation complète du système si nécessaire

Si la désinfection est impossible ou incertaine, la meilleure solution reste la réinstallation intégrale du système d’exploitation. Cette méthode garantit la suppression totale de tout code malveillant, mais nécessite une sauvegarde préalable des données essentielles pour éviter leur perte.

Etape 3 : signalement aux autorités (ex. : CERT-FR)

En cas d’infection grave ou massive, il est recommandé d’alerter les centres gouvernementaux spécialisés, comme le CERT-FR en France. Ces entités coordonnent la réponse à l’incident, partagent des informations sur les menaces et aident à contenir la propagation des botnets au niveau national voire international.

Se former à la lutte contre les botnets : le rôle de CSB.SCHOOL

CSB.SCHOOL, en tant qu’établissement de référence en formation cybersécurité, donne à ses étudiants les compétences pour comprendre les menaces comme les botnets, mais surtout pour agir concrètement contre elles.

Nos programmes (Bachelor et Mastère) reconnus par l’ANSSI et 100% cybersécurité permettent aux étudiants de comprendre les menaces, de les anticiper mais aussi de les contrer.

Pour tout savoir sur nos programmes de formations, rendez-vous sur notre site internet www.csb.school

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers