Chiffrement de bout en bout : comment fonctionne cette méthode de protection ?

Sommaire

- 1. Le chiffrement de bout en bout, c’est quoi ?

- 1.1. Différence avec le chiffrement classique

- 1.2. Fonctionnement général

- 2. Pourquoi est-ce si important aujourd’hui ?

- 2.1. Prolifération des cyberattaques

- 2.2. Surveillance et espionnage

- 2.3. Protection des échanges sensibles

- 2.4. Confidentialité dans la vie privée

- 3. Où utilise-t-on le chiffrement de bout en bout ?

- 3.1. Messageries sécurisées

- 3.2. Services de mail chiffrés

- 3.3. Stockage et partage dans le cloud

- 3.4. Appels vidéo ou vocaux sécurisés

- 3.5. Applications professionnelles

- 4. Les limites et critiques du chiffrement de bout en bout

- 4.1. Difficulté d’implémentation

- 4.2. Restrictions réglementaires

- 4.3. Protection limitée aux terminaux

- 4.4. Méconnaissance du grand public

- 4.5. Enjeux éthiques

- 5. Exemples d’outils ou services utilisant le chiffrement de bout en bout

- 5.1. 1. Signal

- 5.2. 2. WhatsApp

- 5.3. 3. Telegram

- 5.4. 4. ProtonMail

- 5.5. 5. Tutanota

- 6. Se former à la protection des données avec CSB.SCHOOL

Dans un contexte marqué par une surveillance numérique omniprésente, des cyberattaques toujours plus sophistiquées et des fuites massives de données, la confidentialité numérique est devenue un enjeu fondamental. La multiplication des échanges d’informations sensibles, qu’ils soient personnels ou professionnels, nécessite des solutions robustes pour garantir la sécurité et la protection des communications.

Le chiffrement de bout en bout (en anglais end-to-end encryption ou E2EE) s’impose comme l’une des réponses les plus efficaces à ces défis. Cette méthode garantit que seuls l’émetteur et le destinataire d’un message peuvent accéder à son contenu, sans qu’aucun intermédiaire — ni fournisseur de service, ni hacker, ni agence gouvernementale — ne puisse l’intercepter ou le déchiffrer.

Le chiffrement de bout en bout, c’est quoi ?

Le chiffrement de bout en bout est une méthode de cryptographie qui assure que les données échangées entre deux parties restent confidentielles tout au long de leur trajet, sans possibilité d’être lues par un tiers.

Différence avec le chiffrement classique

À la différence du chiffrement classique, qui protège généralement les données uniquement pendant leur transfert (par exemple via TLS ou SSL entre votre appareil et un serveur), le chiffrement de bout en bout chiffre les données avant leur envoi et ne les déchiffre qu’une fois arrivées chez le destinataire final. Cela signifie que ni les fournisseurs de service ni les intermédiaires n’ont accès au contenu en clair.

Fonctionnement général

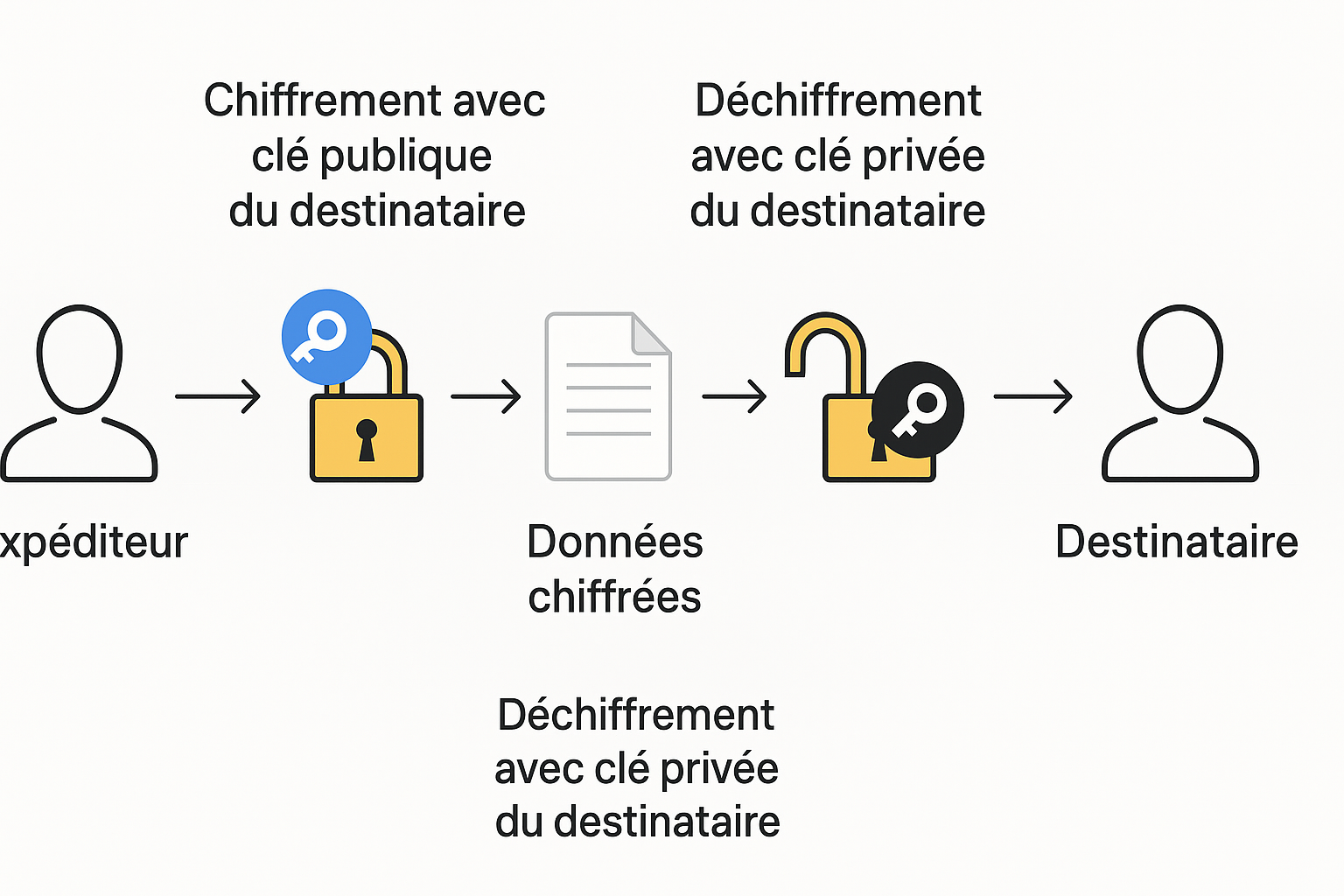

Le système repose sur un principe cryptographique appelé cryptographie asymétrique, qui utilise deux clés distinctes mais liées mathématiquement :

-

Une clé publique, que l’on peut partager librement.

-

Une clé privée, qui doit rester secrète et connue uniquement par son propriétaire.

Lorsque l’expéditeur souhaite envoyer un message sécurisé, il utilise la clé publique du destinataire pour chiffrer les données. Seul le destinataire, grâce à sa clé privée, pourra ensuite déchiffrer et lire ce message.

| Caractéristique | Clé publique | Clé privée |

|---|---|---|

| Fonction principale | Chiffrer les données ou vérifier une signature numérique | Déchiffrer les données ou signer numériquement |

| Partage | Partagée librement, accessible à tous | Doit rester secrète, connue uniquement du propriétaire |

| Rôle dans le chiffrement | Utilisée par l’émetteur pour chiffrer un message destiné au propriétaire de la clé privée | Utilisée par le destinataire pour déchiffrer le message reçu |

| Sécurité | Moins sensible, car elle ne permet pas de déchiffrer le message | Très sensible, car elle permet l’accès au contenu chiffré |

| Génération | Générée simultanément avec la clé privée ; elles sont mathématiquement liées | Générée simultanément avec la clé publique ; paire unique |

| Usage dans la signature | Sert à vérifier la signature numérique | Sert à créer la signature numérique |

| Exemple d’utilisation | Permet à tout utilisateur d’envoyer un message sécurisé à son propriétaire | Permet au propriétaire de lire les messages chiffrés |

Pourquoi est-ce si important aujourd’hui ?

Prolifération des cyberattaques

Les données personnelles et professionnelles sont aujourd’hui la cible privilégiée des cybercriminels. Piratage de comptes, vols d’informations sensibles, rançongiciels : les attaques se multiplient, exposant les individus et les entreprises à des risques majeurs.

Surveillance et espionnage

Outre les hackers, la surveillance étatique, l’espionnage industriel et les écoutes non autorisées sont des menaces bien réelles. De nombreux gouvernements cherchent à accéder aux communications, justifiant parfois cela par des enjeux de sécurité publique, mais au risque de porter atteinte à la vie privée.

Protection des échanges sensibles

Certaines données doivent bénéficier d’un niveau maximal de confidentialité, notamment dans les secteurs de la santé, de la finance, du juridique ou de la défense. Le chiffrement de bout en bout s’impose alors comme un rempart indispensable.

Confidentialité dans la vie privée

Les particuliers ne sont pas en reste. Les applications de messagerie sécurisée comme Signal, les services de cloud personnel ou les e-mails chiffrés sont devenus des outils essentiels pour préserver la confidentialité des échanges privés.

Où utilise-t-on le chiffrement de bout en bout ?

Messageries sécurisées

Des applications comme Signal ou Telegram, utilisent le protocole E2EE pour garantir que seuls les interlocuteurs peuvent lire les messages échangés, même si les serveurs de ces services sont compromis.

Services de mail chiffrés

Des services comme ProtonMail ou Tutanota offrent des boîtes mail intégrant nativement le chiffrement de bout en bout, assurant que seuls l’expéditeur et le destinataire ont accès aux contenus des messages.

Stockage et partage dans le cloud

Certaines solutions de stockage en ligne proposent désormais un chiffrement E2EE, ce qui signifie que les fichiers sont chiffrés localement avant d’être envoyés, empêchant même le fournisseur cloud d’y accéder.

Appels vidéo ou vocaux sécurisés

Les plateformes d’appels sécurisés, comme Signal, offrent également un chiffrement de bout en bout pour les communications audio et vidéo, protégeant ainsi la confidentialité des conversations.

Applications professionnelles

Dans des secteurs où la sécurité est critique, l’intégration de solutions E2EE devient un standard, notamment dans les échanges confidentiels entre collaborateurs, les consultations à distance, ou le partage d’informations sensibles.

| Communication non chiffrée | Communication chiffrée de bout en bout |

|---|---|

| Données accessibles par serveur et tiers | Données accessibles uniquement à l’émetteur et au destinataire |

| Risque d’interception ou modification | Contenu protégé contre toute interception |

| Faible confidentialité | Confidentialité maximale |

Les limites et critiques du chiffrement de bout en bout

Difficulté d’implémentation

Mettre en place un chiffrement E2EE efficace à grande échelle est complexe, notamment en raison de la gestion des clés, de la compatibilité entre systèmes et des performances.

Restrictions réglementaires

Certaines juridictions exigent un accès légal aux communications (lois sur le chiffrement, surveillance judiciaire), ce qui entre parfois en conflit avec la nature même du chiffrement de bout en bout.

Protection limitée aux terminaux

Le chiffrement protège les données en transit, mais pas forcément les terminaux eux-mêmes. Une attaque via malware ou keylogger sur l’appareil de l’utilisateur peut compromettre la confidentialité.

Méconnaissance du grand public

La compréhension limitée du chiffrement de bout en bout peut conduire à un faux sentiment de sécurité ou à des erreurs dans son usage.

Enjeux éthiques

Le débat entre la protection de la vie privée et la lutte contre la criminalité soulève des questions complexes, notamment concernant les usages abusifs du chiffrement.

Exemples d’outils ou services utilisant le chiffrement de bout en bout

Le chiffrement de bout en bout est aujourd’hui adopté par plusieurs solutions reconnues, aussi bien dans la messagerie instantanée que dans la gestion sécurisée des emails ou du stockage cloud. Voici quelques exemples majeurs :

1. Signal

Signal est souvent cité comme la référence en matière de messagerie sécurisée grâce à son protocole de chiffrement robuste, open source et audité. Tous les messages, appels vocaux et vidéos sont chiffrés de bout en bout par défaut, garantissant une confidentialité totale. Signal ne conserve aucune métadonnée sensible, ce qui renforce encore la protection.

2. WhatsApp

WhatsApp utilise un protocole de chiffrement basé sur celui de Signal, assurant que tous les messages, appels et fichiers échangés sont chiffrés de bout en bout. Avec plus de 2 milliards d’utilisateurs, WhatsApp est l’une des applications les plus utilisées intégrant ce standard. Même Facebook (Meta), propriétaire de WhatsApp, ne peut accéder aux contenus échangés.

3. Telegram

Telegram propose un chiffrement de bout en bout uniquement pour ses “conversations secrètes”. Les discussions normales utilisent un chiffrement client-serveur, moins sécurisé. Cette option garantit que seuls les participants peuvent lire les messages échangés.

4. ProtonMail

ProtonMail est un service de messagerie email chiffrée, conçu pour protéger la confidentialité des courriels. Les messages entre utilisateurs ProtonMail sont automatiquement chiffrés de bout en bout, tandis que les emails envoyés à d’autres services peuvent être protégés par un mot de passe.

5. Tutanota

Tutanota est une autre messagerie électronique sécurisée, qui chiffre automatiquement les emails et les contacts. Comme ProtonMail, elle garantit que les données restent chiffrées sur les serveurs et que seuls expéditeur et destinataire y ont accès.

Se former à la protection des données avec CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers