OSINT : L’art de la recherche en sources ouvertes

Sommaire

- 1. Qu’est-ce que l’OSINT ?

- 2. Quelles sont les principales sources utilisées en OSINT ?

- 2.1. Les sites web et les bases de données publiques

- 2.2. Les médias et la presse

- 2.3. Les outils de veille et de crawling

- 3. La méthodologie d’une démarche OSINT

- 4. Les cas d’usages concrets de l’OSINT

- 5. Les outils OSINT incontournables

- 6. Les limites et précautions liées à l’OSINT

- 6.1. Les aspects juridiques

- 6.2. La véracité des informations

- 6.3. Les risques éthiques

- 6.4. Les biais d’analyse

- 7. Se former à l’OSINT : le rôle de CSB.SCHOOL

L’OSINT ou Open Source Intelligence, désigne la collecte et l’analyse d’informations accessibles publiquement, dans le but de produire du renseignement exploitable. Dans un monde numérique où chaque trace peut raconter une histoire, l’OSINT est devenu un outil stratégique incontournable en cybersécurité, en enquête numérique, en veille concurrentielle ou encore dans la lutte contre la fraude.

Découvrons ce qu’est l’OSINT, d’en explorer les méthodes de recherche, les principaux outils utilisés, les domaines d’application concrets, ainsi que les formations disponibles pour se spécialiser dans cette discipline stratégique.

Qu’est-ce que l’OSINT ?

L’OSINT (Open Source Intelligence), ou renseignement en sources ouvertes, consiste à rechercher, collecter, analyser et utiliser des informations disponibles publiquement, légalement accessibles sans piratage ni intrusion. Ces données peuvent être textuelles, visuelles, cartographiques, issues de médias sociaux ou de bases de données publiques.

Historiquement utilisé dans le domaine militaire, l’OSINT s’est progressivement imposé dans les sphères civiles, privées et numériques. Il est aujourd’hui un levier d’analyse et de décision dans les métiers de la cybersécurité, de l’investigation numérique, du renseignement, ou encore du journalisme d’investigation.

Utilisé dès la Seconde Guerre mondiale pour analyser les discours, la presse ou les communications ennemies, il visait à anticiper les mouvements adverses sans recourir à l’espionnage.

Quelles sont les principales sources utilisées en OSINT ?

Les réseaux sociaux sont une source précieuse d’informations pour l’OSINT. Ils permettent de recueillir des données personnelles, professionnelles ou contextuelles, souvent publiées volontairement par les utilisateurs. Leur analyse offre une vue fine des comportements, des relations ou des opinions.

Voici en 4 points comment les principaux réseaux sont exploités en renseignement en sources ouvertes.

X (Twitter )

- Plateforme idéale pour détecter des signaux faibles ou suivre des événements en temps réel.

- Les analystes peuvent y surveiller les tendances, les hashtags ou les publications d’acteurs influents.

- Elle permet de suivre des profils publics et de remonter des historiques d’interactions.

- Des outils spécialisés facilitent la cartographie de communautés ou l’analyse de réseaux.

- Facebook donne accès à une mine d’informations personnelles lorsqu’un compte est mal sécurisé.

- Les publications, photos, « likes » et commentaires sont autant d’indices à croiser.

- Les groupes publics ou semi-privés révèlent souvent des affiliations, centres d’intérêt ou opinions.

- L’analyse des relations amicales ou des interactions permet de reconstituer des cercles sociaux.

- LinkedIn est une source de données structurées sur les parcours professionnels et les compétences.

- Les profils publics permettent d’identifier des structures, des hiérarchies ou des mobilités.

- Les publications ou articles reflètent souvent la culture et les projets d’une entreprise.

- Les connexions entre utilisateurs peuvent révéler des réseaux ou des liens d’influence.

Forums spécialisés

- Moins visibles que les grands réseaux, les forums sont pourtant très riches en contenus ciblés.

- Ils permettent de suivre des discussions sur des sujets sensibles : failles, outils, pratiques.

- Certains forums souterrains (dark web) sont aussi utilisés pour la vente de données ou la coordination d’attaques.

- L’analyse linguistique ou comportementale peut aider à identifier des profils ou intentions.

Les sites web et les bases de données publiques

De nombreuses informations exploitables en OSINT sont accessibles via des sites web officiels ou des bases publiques. Ces données, souvent ouvertes par obligation de transparence ou pour des usages administratifs, permettent de dresser des profils, de vérifier des statuts juridiques ou de comprendre des interactions entre entités. Leur croisement avec d’autres sources renforce la pertinence des analyses.

Registres d’entreprises (INPI, Infogreffe)

- Ces bases permettent d’accéder aux statuts, dirigeants, comptes ou historiques d’une entreprise.

- Elles sont utiles pour cartographier des relations entre sociétés ou détecter des incohérences.

- L’analyse des structures juridiques révèle parfois des montages complexes ou des entités dormantes.

- Ces registres sont précieux dans les enquêtes financières, de fraude ou de conformité.

Services WHOIS (informations sur les noms de domaine)

- Un WHOIS permet d’obtenir des données techniques sur un site web : propriétaire, hébergeur, création.

- Ces informations aident à relier différents sites à une même entité ou à retracer des créations suspectes.

- Même anonymisées, certaines métadonnées (dates, zones géographiques) sont exploitables.

- WHOIS est souvent la première étape pour étudier l’écosystème d’un acteur en ligne.

Bases judiciaires ou administratives

- Certaines bases donnent accès à des décisions de justice, sanctions administratives ou appels d’offres.

- Elles permettent de repérer des litiges passés, des relations contractuelles ou des alertes de conformité.

- Utilisées avec précaution, elles éclairent les antécédents d’une personne ou d’une organisation.

- Elles sont particulièrement utiles en due diligence, recrutement ou audit de sécurité.

Les médias et la presse

La presse en ligne, les blogs spécialisés et les archives numériques représentent une source riche et souvent sous-estimée pour l’OSINT. Ils permettent de reconstituer des événements, de contextualiser des faits ou de suivre l’évolution d’un sujet dans le temps. Leur analyse apporte des éléments de langage, de stratégie ou de réputation à prendre en compte dans une enquête numérique.

Sites d’actualités

- Ils permettent de suivre des faits récents, des réactions officielles ou des tendances géopolitiques.

- Les articles peuvent révéler des citations, des partenaires, des tensions internes ou des stratégies.

- L’analyse des médias régionaux ou spécialisés offre souvent des angles inédits sur un sujet.

- Ces sources sont essentielles pour croiser les faits avec des données techniques ou sociales.

Archives numériques

- Elles conservent des versions antérieures de pages web, parfois disparues ou modifiées depuis.

- Des outils comme la Wayback Machine permettent de remonter dans le temps pour vérifier un contenu.

- Elles sont utiles pour documenter des engagements, des traces d’activités ou des incohérences.

- Dans une enquête, elles apportent des preuves difficilement contestables.

Blogs et revues spécialisées

- Ces sources offrent des analyses techniques, des retours d’expérience ou des opinions sectorielles.

- Elles permettent d’identifier des experts, des influenceurs ou des signaux faibles dans une communauté.

- Certains blogs techniques peuvent révéler des vulnérabilités, des outils ou des scénarios d’attaque.

- Leur suivi régulier alimente efficacement une veille cybersécurité ciblée.

Les outils de veille et de crawling

Les outils de veille et de crawling automatisent la collecte et l’analyse d’informations issues du web. Ils permettent de traiter un volume important de données, de détecter des signaux faibles ou de repérer des anomalies plus rapidement. Bien utilisés, ils renforcent l’efficacité et la réactivité des analystes en OSINT.

Agrégateurs de contenu (Flux RSS)

- Ils centralisent automatiquement les mises à jour de sites ou de sources d’information.

- Les flux RSS permettent un suivi thématique ciblé : cybersécurité, entreprises, régions, etc.

- Ils facilitent la veille quotidienne sans multiplier les visites de sites.

- Couplés à des outils de tri, ils permettent d’identifier rapidement les contenus pertinents.

Moteurs spécialisés (Shodan, IntelligenceX)

- Ces moteurs explorent des portions spécifiques du web : objets connectés, fuites, darknet.

- Shodan recense les équipements exposés en ligne ; IntelligenceX indexe des documents sensibles.

- Ils sont précieux pour détecter des vulnérabilités ou repérer des données compromises.

- Leur usage requiert prudence et maîtrise pour éviter les faux positifs ou les interprétations erronées.

Outils de cartographie, de géolocalisation ou d’analyse de métadonnées

- Ces outils exploitent les données spatiales ou techniques issues de fichiers ou de publications.

- Ils permettent de localiser une image, de suivre un itinéraire ou d’identifier un appareil.

- L’analyse des métadonnées révèle parfois des auteurs, des lieux, des dates ou des versions logicielles.

- Ils sont souvent utilisés dans les enquêtes de terrain, les affaires judiciaires ou les analyses forensiques.

| Type de source | Exemples concrets |

|---|---|

| Réseaux sociaux | Twitter, LinkedIn, Reddit |

| Données publiques | Infogreffe, Whois, JORF |

| Médias | Le Monde, Bellingcat, archive.org |

| Forums | StackOverflow, Raidforums (via archives) |

| Outils de veille | Google Alerts, RSS, cartographie IP |

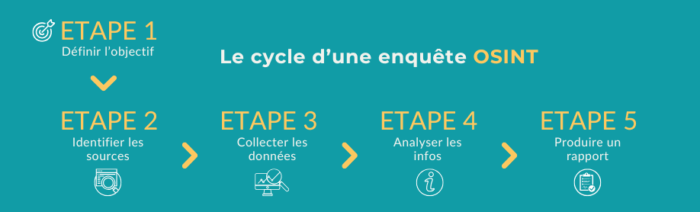

La méthodologie d’une démarche OSINT

La réussite d’une enquête OSINT repose sur une méthodologie structurée :

- Définir l’objectif : Quelle information cherche-t-on ? Pour quel usage ?

- Identifier les sources pertinentes : Choisir les bons canaux.

- Collecter les données : Manuellement ou via des outils.

- Croiser et vérifier : Valider les sources, confronter les informations.

- Analyser et restituer : Rédiger un rapport, appuyer une décision ou orienter une action.

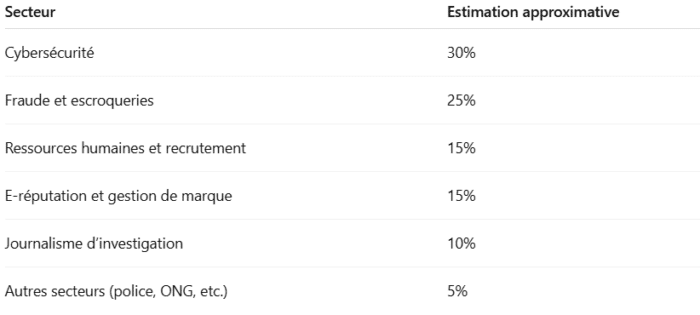

Les cas d’usages concrets de l’OSINT

Cybersécurité : repérage de fuites de données, prévention des attaques ciblées.

Fraude et escroqueries : identification de faux profils ou de montages financiers.

RH et recrutement : vérification de parcours professionnels.

E-réputation : surveillance de marque ou de dirigeants.

Journalisme d’investigation : enquêtes sur des conflits, surveillance humanitaire.

Les outils OSINT incontournables

Voici quelques catégories d’outils OSINT très utilisées :

- Moteurs spécialisés : recherche inversée d’image, de profil ou de domaine.

- Outils de collecte sociale : exploration de profils, réseaux et messages publics.

- Cartographie de données : géolocalisation, analyse de trajectoires, cartographie réseau.

- Dashboards : centralisation et automatisation de la veille multi-sources.

Les limites et précautions liées à l’OSINT

Si l’OSINT repose sur l’exploitation de données librement accessibles, cela ne signifie pas pour autant qu’il est exempt de règles ou de risques. Une démarche rigoureuse, éthique et est légal est indispensable pour éviter les dérives, notamment dans les contextes sensibles comme la cybersécurité ou les enquêtes.

Les aspects juridiques

La collecte et l’utilisation de données issues de sources ouvertes doivent respecter le cadre légal en vigueur, notamment le RGPD en Europe. Il est essentiel de distinguer entre données publiques et données librement exploitables. Par exemple, une information visible sur un réseau social ne signifie pas qu’elle peut être archivée ou réutilisée sans consentement. Le droit à la vie privée doit rester une ligne rouge pour tout analyste OSINT.

La véracité des informations

Toutes les données trouvées en ligne ne sont pas fiables. Certaines peuvent être périmées, inexactes ou même manipulées à des fins de désinformation. Il est donc crucial de recouper systématiquement les sources, d’horodater les informations collectées et de garder une trace de leur origine. Le risque de bâtir une analyse sur de fausses données est réel, surtout en contexte de crise ou de conflit.

Les risques éthiques

La tentation peut être grande d’exposer publiquement une cible ou de diffuser des résultats d’enquête. Pourtant, cela peut relever du doxing (publication malveillante d’informations personnelles) ou entraîner des conséquences graves pour des personnes identifiées à tort. L’analyste OSINT doit rester neutre, factuel et discret, en évitant tout sensationnalisme ou usage abusif des informations collectées.

Les biais d’analyse

L’OSINT est aussi vulnérable aux biais cognitifs : confirmation d’hypothèse, interprétation subjective, extrapolation hâtive… S’appuyer sur une seule source ou ignorer les éléments contradictoires peut fausser toute l’analyse. Une bonne pratique consiste à multiplier les points de vue, à documenter ses raisonnements et à privilégier une approche structurée et documentée.

Se former à l’OSINT : le rôle de CSB.SCHOOL

Chez CSB.SCHOOL, l’investigation numérique et la veille cybersécurité font partie intégrante des formations en cybersécurité.

Les étudiants y apprennent :

- à manier les outils OSINT dans un cadre éthique et légal,

- à construire des analyses croisées à partir de données publiques,

- à réaliser des simulations d’enquêtes ou des cas pratiques liés à l’actualité.

Ces compétences sont essentielles pour devenir un expert en cybersécurité.

Au delà de l’aspect formation, notre établissement a mis en avant l’OSINT à travers un CSB.TALKS inédit et passionnant qui a marqué les esprits.

Continuez votre lecture

Cybersécurité en 2025 : 10 faits cyber marquants

Les débouchés après un Bachelor cybersécurité : métiers, salaires et perspectives