PII : Comment protéger efficacement les données personnelles sensibles ?

Sommaire

- 1. Que signifie le terme PII ?

- 1.1. Exemples concrets de données PII :

- 2. Les enjeux liés à la protection des PII

- 2.1. Les conséquences principales :

- 2.2. Tableau comparatif : PII, données sensibles, données anonymisées

- 2.3. Les risques pour les organisations :

- 3. Quelles sont les principales menaces qui pèsent sur les PII ?

- 3.1. 1. Cyberattaques ciblées

- 3.2. 2. Erreurs humaines et mauvaise gestion interne

- 3.3. 3. Stockage et partage non sécurisés

- 4. Comment protéger efficacement les PII ?

- 4.1. Mettre en place des politiques de confidentialité strictes

- 4.2. Utiliser le chiffrement et le masquage des données

- 4.3. Sensibiliser et former les équipes

- 4.4. Sécuriser l’infrastructure IT

- 5. Que faire en cas de violation de données PII ?

- 5.1. Étapes clés :

- 6. Former les futurs professionnels à la gestion des PII : le rôle de CSB.SCHOOL

Dans un monde toujours plus connecté, les données personnelles identifiables (PII) sont devenues des cibles privilégiées pour les cybercriminels. De l’usurpation d’identité à la fraude bancaire, les conséquences d’une mauvaise gestion de ces données peuvent être lourdes, tant pour les individus que pour les organisations. La montée des violations de données et le cadre réglementaire de plus en plus strict imposent une vigilance accrue, notamment en entreprise, dans les administrations et chez les professionnels de la cybersécurité.

Que signifie le terme PII ?

Les PII, ou Personally Identifiable Information, désignent l’ensemble des données permettant d’identifier directement ou indirectement une personne physique.

Exemples concrets de données PII :

-

Directes : nom, prénom, numéro de sécurité sociale, adresse postale, adresse e-mail personnelle, numéro de téléphone.

-

Indirectes : données de localisation, historique de navigation, identifiant utilisateur, comportement en ligne, préférences d’achat.

-

Spéciales : données biométriques (empreintes digitales, reconnaissance faciale), données de santé.

Distinction essentielle :

-

PII directe : permet une identification immédiate.

-

PII indirecte : nécessite une combinaison avec d’autres données pour identifier une personne.

Les enjeux liés à la protection des PII

La divulgation non autorisée de PII peut avoir de lourdes conséquences, tant pour les personnes concernées que pour les entités qui les traitent.

Les conséquences principales :

Usurpation d’identité : un cybercriminel peut utiliser vos informations (nom, numéro de sécurité sociale, etc.) pour se faire passer pour vous, créer de faux comptes ou contracter des crédits à votre nom.

Fraude bancaire ou fiscale : des données comme les coordonnées bancaires ou le numéro fiscal peuvent être utilisées pour détourner de l’argent, effectuer des achats frauduleux ou manipuler des déclarations fiscales.

Cyberharcèlement : la divulgation de certaines données (adresse, numéro de téléphone, réseaux sociaux) peut exposer la victime à du harcèlement en ligne, des menaces ou des campagnes de dénigrement.

Atteinte à la réputation : une fuite de données peut entraîner la diffusion non souhaitée d’informations personnelles ou sensibles, nuisant à l’image de la personne dans sa vie professionnelle ou personnelle.

Violation de la vie privée : la collecte ou la divulgation de données personnelles sans consentement porte directement atteinte à l’intimité de l’individu, en exposant ses habitudes, ses opinions ou sa localisation.

Tableau comparatif : PII, données sensibles, données anonymisées

| Type de données | Exemples | Risques en cas de fuite | Statut réglementaire |

|---|---|---|---|

| PII | Nom, email, IP, localisation | Usurpation, fraude, profilage | Protégées (RGPD) |

| Données sensibles | Santé, opinions politiques | Discrimination, atteinte à la vie privée | Fortement protégées (RGPD) |

| Données anonymisées | Statistiques sans identifiant | Très faibles | Non soumises au RGPD |

Les risques pour les organisations :

Sanctions juridiques et financières

En cas de non-conformité au RGPD ou à d’autres régulations et lois cyber, l’organisation s’expose à des amendes pouvant atteindre plusieurs millions d’euros, ainsi qu’à des poursuites judiciaires par les personnes concernées.

Perte de confiance des clients ou usagers

Une fuite de données nuit gravement à la relation de confiance entre l’entreprise et ses clients, qui peuvent choisir de changer de prestataire ou de fournisseur de services.

Impact réputationnel

Les incidents liés aux données personnelles sont souvent médiatisés. Une organisation perçue comme négligente en matière de protection des données voit son image de marque dégradée, parfois durablement.

Retrait ou suspension de certifications

Une violation grave peut entraîner la perte de certifications essentielles (ISO 27001, HDS, etc.), ce qui peut compromettre l’accès à certains marchés ou appels d’offres.

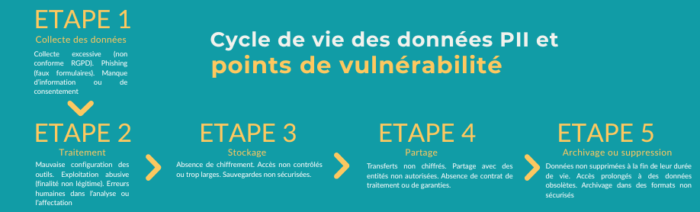

Quelles sont les principales menaces qui pèsent sur les PII ?

1. Cyberattaques ciblées

-

Phishing : usurpation d’identité pour récolter des PII.

-

Ransomware : blocage et exfiltration de données sensibles.

-

Intrusion dans les bases de données : exploitation de failles techniques.

2. Erreurs humaines et mauvaise gestion interne

-

Accès non contrôlés aux fichiers.

-

Partage de données via des canaux non sécurisés.

-

Oubli de chiffrement ou de mise à jour de sécurité.

3. Stockage et partage non sécurisés

-

Données sensibles stockées sur des supports mobiles sans chiffrement.

-

Utilisation de services cloud sans paramétrage de sécurité adapté.

Comment protéger efficacement les PII ?

Mettre en place des politiques de confidentialité strictes

1. Limiter les droits d’accès en fonction des rôles

Adopter le principe du moindre privilège : chaque utilisateur ne doit accéder qu’aux données strictement nécessaires à l’exercice de ses fonctions, pour réduire les risques d’exposition accidentelle ou malveillante.

2. Définir des durées de conservation claires

Établir des règles internes sur la durée de conservation des données (ex. : 3 ans pour les prospects, 5 ans pour les contrats), puis supprimer ou anonymiser les informations passées ces délais.

3. Réaliser des audits réguliers de conformité

Vérifier périodiquement si les pratiques de l’organisation respectent les politiques internes, le RGPD et les autres réglementations. Ces audits permettent aussi d’identifier les failles ou dérives éventuelles.

Utiliser le chiffrement et le masquage des données

Protéger les données personnelles identifiables ne repose pas uniquement sur des politiques ou des procédures : des mesures techniques concrètes doivent être mises en place dès la conception des systèmes. Le chiffrement, la pseudonymisation et le Privacy by Design sont autant de leviers permettant de réduire les risques liés à la divulgation ou au vol de données.

-

Chiffrer les bases de données contenant des PII : les données sensibles stockées en base (clients, employés, patients…) doivent être chiffrées au repos et en transit. Cela garantit que, même en cas d’intrusion, les informations restent inexploitables sans la clé.

-

Anonymiser ou pseudonymiser les données dès que possible : l’anonymisation rend les données irréversiblement non identifiables, tandis que la pseudonymisation dissocie les PII de leur détenteur par un code ou un identifiant. Ces techniques réduisent la sensibilité des données traitées.

-

Appliquer le principe du « Privacy by Design » dans les outils numériques : Intégrer la protection des données dès la conception des systèmes et applications permet d’éviter les risques en amont : limitation de collecte, chiffrement automatique, gestion fine des accès, etc. Ce principe est au cœur du RGPD.

Sensibiliser et former les équipes

Même les meilleurs systèmes techniques ne suffisent pas si les collaborateurs ne sont pas sensibilisés aux bons réflexes. Une erreur humaine (clic sur un lien frauduleux, pièce jointe malveillante, mauvaise manipulation de fichiers) reste l’une des premières causes de violation de données. Former les équipes est donc essentiel pour construire une culture de la sécurité au quotidien.

-

Former les employés à reconnaître les risques (phishing, erreurs de manipulation…).

-

Intégrer la sécurité des données dans la culture d’entreprise.

Sécuriser l’infrastructure IT

La sécurité des données personnelles identifiables passe par une infrastructure technique robuste. Les systèmes informatiques qui traitent des PII doivent être protégés contre les intrusions, les accès non autorisés et les fuites accidentelles. Cela repose sur la combinaison de mesures préventives, de contrôle des accès et de surveillance continue.

-

Mettre en place une authentification forte (2FA).

-

Utiliser des pare-feux et des systèmes de détection d’intrusion.

-

Monitorer les accès et les transferts de données sensibles.

Que faire en cas de violation de données PII ?

En cas de fuite ou de compromission, la réactivité est essentielle.

Étapes clés :

-

Identifier la faille (origine, étendue, nature des données exposées).

-

Isoler et contenir l’incident pour éviter toute propagation.

-

Notifier rapidement les personnes concernées et, si nécessaire, l’autorité de protection des données.

-

Documenter l’incident (date, mesures prises, impacts).

-

Tirer les enseignements : adapter les processus et renforcer les contrôles.

Former les futurs professionnels à la gestion des PII : le rôle de CSB.SCHOOL

À la CSB.SCHOOL, la protection des données personnelles est au cœur des formations en cybersécurité. Les étudiants y apprennent à :

-

Auditer les systèmes d’information pour identifier les zones à risque.

-

Réaliser des simulations de fuites de données pour savoir comment réagir concrètement.

-

Concevoir des politiques de gestion des données conformes aux exigences réglementaires.

-

S’orienter vers des métiers tels que DPO, analyste sécurité, ou responsable conformité.

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers