RGPD et cybersécurité : comment mettre votre entreprise en conformité ?

Sommaire

- 1. RGPD et cybersécurité : deux volets indissociables

- 1.1. Par défaut et dès la conception : la « privacy by design »

- 1.2. L’article 32 : la sécurité des traitements

- 2. Quelles actions concrètes pour se mettre en conformité côté cybersécurité ?

- 2.1. Liste des bonnes pratiques techniques à adopter :

- 3. Les risques en cas de manquement

- 3.1. 1. Amendes administratives

- 3.2. 2. Atteinte à la réputation

- 3.3. 3. Responsabilité des dirigeants

- 3.4. 4. Exemples concrets de sanctions

- 4. RGPD et cybersécurité : une démarche continue

- 4.1. Étapes clés pour rester conforme :

- 5. Les erreurs fréquentes des entreprises

- 6. Se former à la conformité RGPD et à la cybersécurité avec CSB.SCHOOL

- 6.1. Notre école propose des formations de pointe sur :

Depuis le 25 mai 2018, le Règlement Général sur la Protection des Données (RGPD) impose à toutes les organisations traitant des données personnelles de respecter des règles strictes en matière de protection de la vie privée. Pourtant, de nombreuses entreprises concentrent encore leurs efforts de mise en conformité sur des aspects purement juridiques : rédaction de politiques de confidentialité, information des usagers, désignation d’un DPO… Or, cette approche est incomplète : sans une véritable politique de cybersécurité, la conformité RGPD est illusoire.

RGPD et cybersécurité : deux volets indissociables

Le RGPD ne se limite pas à une déclaration d’intention. Il impose des mesures précises de sécurité pour garantir la confidentialité, l’intégrité et la disponibilité des données personnelles.

| RGPD | Lien / Interaction | Cybersécurité |

|---|---|---|

| Protection des données personnelles | La cybersécurité est un moyen technique essentiel pour assurer la protection des données personnelles. | Mesures techniques et organisationnelles pour protéger les données. |

| Principe de sécurité dès la conception (art. 25) | Exige l’intégration de la sécurité dès la conception des traitements de données. | Sécurité by design : intégration dès le développement des systèmes. |

| Notification de violation de données (art. 33) | En cas de faille, l’entreprise a 72h pour notifier la CNIL. Cette obligation repose sur une capacité de détection rapide, assurée par la cybersécurité. | Détection et réponse aux incidents via EDR, SIEM, XDR, etc. |

| Minimisation des données | Moins de données = moins de surface d’attaque. | Réduction des risques en limitant les données stockées ou traitées. |

| Responsabilité / accountability | Nécessite la traçabilité et la documentation des mesures de sécurité mises en place. | Logs, audits, journaux d’événements pour prouver la conformité. |

| Privacy by default | Les systèmes doivent être configurés pour garantir la confidentialité par défaut. | Paramétrages par défaut sécurisés (mots de passe forts, accès restreints, etc.) |

| Sous-traitants conformes (art. 28) | Obligation de choisir des prestataires mettant en œuvre des mesures de sécurité robustes. | Sécurité des chaînes d’approvisionnement (supply chain security). |

| Évaluation d’impact (PIA/DPIA) | Requiert une analyse des risques pour les traitements à risque élevé. | Utilise des outils et méthodes de gestion des risques cyber. |

| Sanctions en cas de non-conformité | Amendes jusqu’à 4 % du CA mondial. Souvent liées à des lacunes de sécurité. | La non-mise en œuvre de protections techniques expose à des sanctions. |

Par défaut et dès la conception : la « privacy by design »

L’article 25 du RGPD impose aux responsables de traitement de mettre en œuvre des mesures techniques et organisationnelles pour protéger les données dès la conception d’un service ou d’un système (principe de privacy by design et by default).

Cela implique notamment :

-

La minimisation des données collectées

-

La protection contre les accès non autorisés

-

Le chiffrement des données

L’article 32 : la sécurité des traitements

L’article 32 du RGPD est explicite : il impose aux entreprises de garantir un niveau de sécurité adapté aux risques. Il cite notamment :

-

Le chiffrement des données

-

La résilience des systèmes

-

La capacité à restaurer les données après un incident

-

Les tests réguliers d’efficacité des mesures de sécurité

Quelles actions concrètes pour se mettre en conformité côté cybersécurité ?

Pour répondre aux exigences du RGPD, il est indispensable de mettre en œuvre des mesures techniques solides. Voici les principales :

| Obligation RGPD | Action cybersécurité associée |

|---|---|

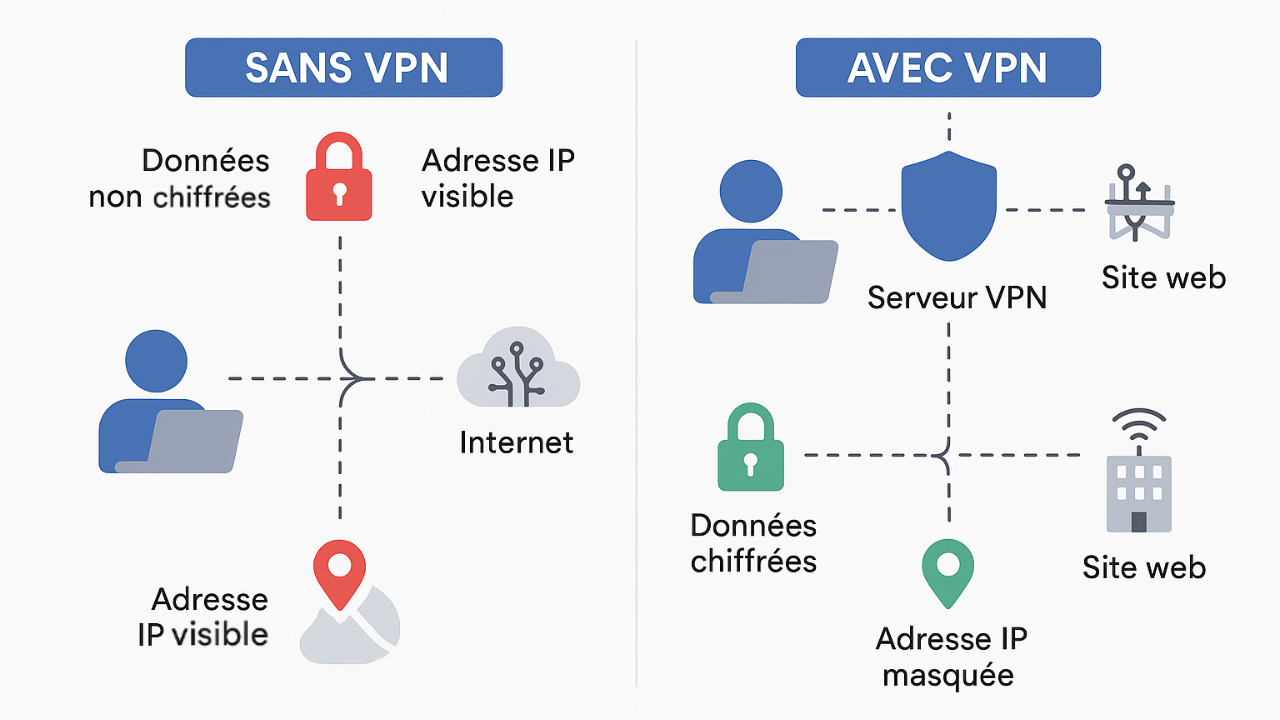

| Confidentialité | Chiffrement des données au repos et en transit |

| Intégrité | Journalisation des accès et actions critiques |

| Disponibilité | Sauvegardes régulières et plan de reprise d’activité |

| Limitation des accès | Gestion des identités (IAM), authentification MFA |

| Traçabilité | Mise en place de systèmes de détection et d’alerte |

| Résilience | Patch management, supervision, tests de vulnérabilité |

Liste des bonnes pratiques techniques à adopter :

Chiffrer les données sensibles, aussi bien en transit (TLS, HTTPS) qu’au repos (base de données, disques…)

Mettre en œuvre une gestion des accès rigoureuse : IAM, authentification à deux facteurs (2FA), séparation des droits

Tenir à jour un registre des traitements avec les mesures de sécurité appliquées à chaque activité

Sauvegarder les données régulièrement, et tester la restauration pour garantir leur disponibilité

Journaliser les événements critiques (accès, modifications, suppressions) pour détecter et remonter les incidents

Appliquer les mises à jour de sécurité dès leur publication, notamment sur les systèmes exposés

Les risques en cas de manquement

Ignorer l’aspect sécurité dans la mise en conformité RGPD peut coûter très cher à une entreprise.

1. Amendes administratives

La CNIL peut infliger des amendes allant jusqu’à 20 millions d’euros ou 4 % du chiffre d’affaires annuel mondial, selon la gravité du manquement.

2. Atteinte à la réputation

En cas de violation de données, les entreprises ont l’obligation de notifier la CNIL dans les 72 heures, et parfois d’informer les personnes concernées. Les conséquences médiatiques peuvent être désastreuses.

3. Responsabilité des dirigeants

Le RGPD engage la responsabilité directe du responsable de traitement, ce qui peut inclure la direction générale. Des négligences peuvent entraîner des sanctions personnelles.

4. Exemples concrets de sanctions

-

British Airways : amende de 22 M£ après une fuite massive de données clients

-

Hôpital de Paris : rappel à l’ordre pour des défauts de sécurité sur ses systèmes

-

Google : 50 M€ d’amende pour défaut de transparence et manque de sécurité dans la gestion des données

RGPD et cybersécurité : une démarche continue

La mise en conformité RGPD n’est pas un projet ponctuel, mais un processus d’amélioration continue. Les menaces évoluent, la réglementation aussi.

Étapes clés pour rester conforme :

-

Effectuer des audits de sécurité réguliers : tests d’intrusion, analyses de risques (ex : méthode EBIOS RM)

-

Sensibiliser l’ensemble des collaborateurs : campagnes de Security Awareness Training adaptées à chaque profil

-

Mettre en place une veille réglementaire et technologique pour adapter sa stratégie en fonction des évolutions

-

Documenter et faire évoluer les politiques de sécurité (ex : charte informatique, procédures d’accès…)

Les erreurs fréquentes des entreprises

Penser que le RGPD est une affaire « de juristes »

Ignorer les responsabilités de la DSI et du RSSI

Utiliser des logiciels obsolètes sans mise à jour

Ne pas tester les plans de sauvegarde et de reprise

Négliger la formation des collaborateurs

Se former à la conformité RGPD et à la cybersécurité avec CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Notre école propose des formations de pointe sur :

-

Le droit du numérique et la gouvernance des données

-

Les fondamentaux de la cybersécurité

-

Les méthodes de gestion des risques et les certifications associées (EBIOS RM, ISO 27001…)

-

La préparation à des métiers clés : DPO, consultant conformité, auditeur sécurité, analyste GRC

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers