SIEM : Optimisez votre supervision de la sécurité informatique

Sommaire

- 1. Définition d’un SIEM et rôle en cybersécurité

- 2. Tableau comparatif : SIEM vs autres outils

- 3. Comment fonctionne un outil SIEM ?

- 3.1. Étape 1 : Collecte des données

- 3.2. Étape 2 : Corrélation et analyse

- 3.3. Étape 3 : Alertes et reporting

- 4. Pourquoi utiliser un SIEM ?

- 5. Exemples d’usages concrets d’un SIEM

- 6. Quels critères pour bien choisir son SIEM ?

- 7. SIEM et SOC : une synergie essentielle

- 8. Former à l’usage des outils SIEM : l’approche CSB.SCHOOL

Dans un contexte de menaces numériques en constante évolution, la surveillance proactive de la sécurité devient un impératif pour toutes les organisations, quelle que soit leur taille. Face à la multiplication des attaques et à la complexité des infrastructures IT, les entreprises se tournent vers des solutions capables de collecter, analyser et corréler en temps réel des volumes massifs de données de sécurité : les SIEM.

Le SIEM (Security Information and Event Management) est devenu un pilier des dispositifs de sécurité des systèmes d’information. Cet outil SIEM permet de mieux comprendre, détecter et répondre aux incidents de sécurité. Explorons en détail le rôle, le fonctionnement, les avantages et les critères de choix d’un système SIEM, avec un focus sur la formation pratique proposée par CSB.SCHOOL.

Définition d’un SIEM et rôle en cybersécurité

Le terme SIEM est l’acronyme de Security Information and Event Management, soit gestion des informations et des événements de sécurité. Un système SIEM a pour objectif de :

-

Centraliser les données de sécurité (logs système, événements réseau, alertes applicatives…)

-

Corréler les informations issues de différentes sources

-

Détecter des comportements anormaux ou potentiellement malveillants

-

Générer des alertes et des rapports pour faciliter l’intervention des analystes

Concrètement, un outil SIEM s’intègre dans une stratégie de cybersécurité SIEM globale en jouant le rôle de vigie au sein du système d’information. Il permet une surveillance des événements en continu, élément essentiel à la protection des actifs numériques.

Tableau comparatif : SIEM vs autres outils

| Type d’outil | Objectif principal | Données traitées | Exemple d’usage |

|---|---|---|---|

| SIEM | Supervision & détection | Logs, événements | Détection d’un comportement anormal |

| EDR | Protection des endpoints | Activité sur les postes | Analyse d’un malware sur un terminal |

| Firewall/IDS/IPS | Filtrage réseau | Flux réseau | Blocage d’une tentative d’intrusion |

| SOAR | Orchestration et réponse | Incidents détectés | Automatisation de la réponse à une alerte |

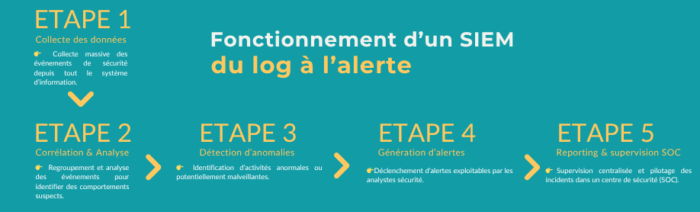

Comment fonctionne un outil SIEM ?

Un système SIEM repose sur trois grandes étapes fonctionnelles : la collecte, la corrélation/analyse et la génération d’alertes.

Étape 1 : Collecte des données

Le SIEM collecte les événements issus de multiples sources :

-

Logs système (Windows, Linux…)

-

Journaux réseau (firewalls, routeurs, commutateurs)

-

Alertes antivirus, EDR ou antispam

-

Applications métiers, bases de données, services cloud

Tous ces événements sont standardisés puis centralisés dans la base de données du SIEM.

Étape 2 : Corrélation et analyse

Une fois les données collectées, le SIEM applique des règles de corrélation et d’analyse comportementale :

-

Détection d’accès en dehors des horaires habituels

-

Identification d’un nombre anormal d’échecs de connexion

-

Analyse de flux suspects ou répétés vers l’extérieur

Ces mécanismes permettent de détecter les incidents de sécurité en croisant différents signaux faibles.

Étape 3 : Alertes et reporting

Les scénarios de détection déclenchent des alertes à destination des équipes de sécurité :

-

Notifications immédiates en cas de détection critique

-

Tableaux de bord dynamiques pour les analystes SOC

-

Rapports automatisés à destination de la direction ou des auditeurs

Exemple d’alerte générée par un SIEM :

Type : Tentative d’escalade de privilèges

Source : Poste utilisateur n°45

Heure : 02h47

Description : L’utilisateur standard ‘jdoe’ a tenté d’exécuter des commandes réservées à un compte administrateur. Activité détectée hors plage horaire habituelle.

Pourquoi utiliser un SIEM ?

Voici les avantages concrets d’un SIEM pour les entreprises :

-

Surveillance en temps réel des menaces et comportements suspects

-

Détection précoce des incidents avant qu’ils n’occasionnent des dégâts

-

Conformité réglementaire facilitée (RGPD, ISO 27001, PCI-DSS…) et vis à vis des lois

-

Réduction du temps moyen de détection (MTTD) et de réponse (MTTR)

-

Conservation centralisée des logs pour les besoins d’audit et de forensic

Exemples d’usages concrets d’un SIEM

Un SIEM ne se limite pas à la théorie : il est opérationnel au quotidien.

-

Détection d’un accès anormal à un serveur : Un utilisateur tente de se connecter à distance à un serveur de production en pleine nuit depuis un pays inhabituel.

-

Analyse d’un événement critique sur un poste utilisateur : Téléchargement d’un exécutable suspect suivi de connexions inhabituelles vers l’extérieur.

-

Suivi des activités des comptes privilégiés : Contrôle des actions réalisées par les administrateurs systèmes ou les utilisateurs à hauts privilèges.

Quels critères pour bien choisir son SIEM ?

Avant de déployer un outil SIEM, il convient d’évaluer plusieurs critères :

| Critère | Explication |

|---|---|

| Capacité de traitement | Volume d’événements par seconde (EPS), évolutivité |

| Intégration | Compatibilité avec les systèmes et outils existants |

| Interface et visualisation | Clarté des tableaux de bord, personnalisation des alertes |

| Hébergement | SIEM cloud ou on-premise, selon les besoins de sécurité et de coût |

| Support technique | Accompagnement, mises à jour, assistance en cas d’incident |

Principaux acteurs du marché : Splunk, IBM QRadar, ArcSight, Microsoft Sentinel, Elastic SIEM.

SIEM et SOC : une synergie essentielle

Le SIEM est l’outil central d’un Security Operations Center (SOC). Il permet aux analystes de :

-

Superviser les flux d’événements

-

Prioriser les incidents à investiguer

-

Réagir rapidement grâce à des alertes précises et contextualisées

Dans des environnements critiques (banques, administrations, santé…), le SIEM devient la pierre angulaire du dispositif de surveillance. Il peut également être couplé à des outils d’automatisation (SOAR) pour accélérer la réponse aux incidents.

Former à l’usage des outils SIEM : l’approche CSB.SCHOOL

Chez CSB.SCHOOL, la formation à la cybersécurité SIEM est intégrée dès les cursus Bachelor et Mastère. L’objectif : préparer les étudiants à la réalité opérationnelle.

-

Mise en pratique

-

Scénarios d’incidents simulés pour apprendre à interpréter les alertes et répondre efficacement

-

Travaux dirigés dans des environnements SOC virtuels

Les apprenants développent ainsi des compétences techniques et analytiques directement applicables en entreprise. La maîtrise d’un système SIEM est aujourd’hui un atout majeur pour toute carrière en cybersécurité.

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers