Zero Trust Security : Le modèle qui révolutionne la cybersécurité

Sommaire

- 1. Zero Trust Security : de quoi parle-t-on exactement ?

- 1.1. Origine du concept

- 2. Les grands principes du modèle Zero Trust

- 2.1. Authentification systématique

- 2.2. Moindre privilège

- 2.3. Contexte d’accès

- 2.4. Micro-segmentation

- 2.5. Surveillance continue

- 3. Pourquoi le Zero Trust s’impose aujourd’hui ?

- 3.1. Exemples concrets :

- 4. Zero Trust en entreprise : à quoi ça ressemble ?

- 4.1. Les étapes typiques :

- 4.2. Les technologies utilisées :

- 4.3. Cas d’usage :

- 4.4. Les limites à connaître :

- 4.5. Complexité d’implémentation

- 4.6. Nécessité d’une gouvernance solide

- 4.7. Impacts organisationnels (formation, conduite du changement)

- 5. Zero Trust et cybersécurité : une révolution méthodologique

- 6. Se former aux stratégies de cybersécurité avec CSB.SCHOOL

Cloud, télétravail, appareils personnels… Les frontières du système d’information ont explosé. En parallèle, les attaques informatiques se sont sophistiquées, souvent facilitées par l’accès à l’intelligence artificielle, des accès internes ou des failles humaines. Dans ce contexte, la sécurité périmétrique ne suffit plus.

C’est là qu’intervient le Zero Trust Security, un modèle devenu un pilier des stratégies de cybersécurité modernes. Il repose sur une philosophie simple :

Ne jamais faire confiance par défaut, toujours vérifier.

Ce changement de paradigme transforme profondément la manière dont les entreprises protègent leurs ressources numériques.

Zero Trust Security : de quoi parle-t-on exactement ?

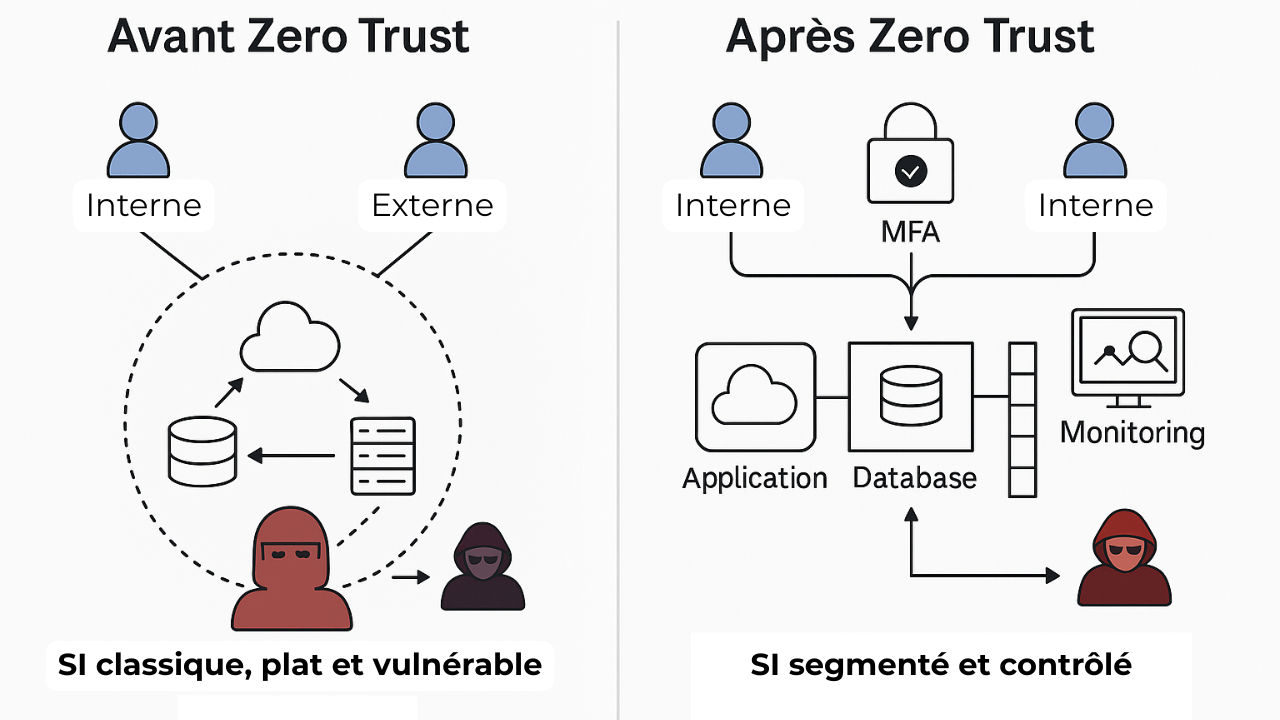

Le modèle Zero Trust repose sur l’idée que personne — ni utilisateur interne ni partenaire externe — ne doit être automatiquement digne de confiance. Chaque tentative d’accès à une ressource doit être vérifiée, authentifiée et justifiée.

Origine du concept

Le terme « Zero Trust » a été popularisé par Forrester Research en 2010. Il marque une rupture avec le modèle historique de cybersécurité, basé sur un périmètre réseau sécurisé. À l’ère du cloud et des API ouvertes, ce modèle n’est plus adapté.

Dans un environnement « classique », une fois dans le réseau, un attaquant peut se déplacer librement. En Zero Trust, chaque action est soumise à des vérifications multiples.

Les grands principes du modèle Zero Trust

Le modèle Zero Trust repose sur plusieurs principes fondamentaux :

Authentification systématique

Dans une architecture Zero Trust, chaque utilisateur ou appareil doit prouver son identité à chaque tentative d’accès, même au sein du réseau interne. L’usage de l’authentification multifacteur (MFA) devient la norme, combinant mot de passe, biométrie ou jeton matériel.

Cette exigence permet de bloquer une majorité des attaques basées sur le vol d’identifiants.

Moindre privilège

L’accès aux ressources est limité selon le principe du moindre privilège, c’est-à-dire que chaque utilisateur ne dispose que des droits strictement nécessaires à sa mission. Cela permet de réduire la surface d’attaque en cas de compromission de compte, et limite les déplacements non autorisés dans le SI. Les droits sont régulièrement revus et ajustés selon le rôle ou le contexte.

Contexte d’accès

Le Zero Trust intègre une analyse contextuelle de chaque requête d’accès : localisation géographique, terminal utilisé, date, heure ou comportement antérieur. Un employé qui se connecte depuis un nouvel appareil ou un pays inhabituel peut voir son accès bloqué ou soumis à une vérification renforcée.

Cette logique dynamique permet d’adapter les autorisations en temps réel en fonction du risque détecté.

Micro-segmentation

Le réseau est découpé en zones étanches où chaque segment ne peut accéder qu’aux ressources qui lui sont strictement attribuées. Même si un pirate parvient à pénétrer un point du système, il ne pourra pas se déplacer latéralement vers d’autres environnements critiques. La micro-segmentation permet de contenir une attaque et d’en limiter les impacts.

Surveillance continue

Toutes les activités, qu’elles soient humaines ou automatisées, font l’objet d’une surveillance en continu et sont enregistrées dans des journaux.

Ces données alimentent des outils comme les SIEM ou EDR, capables d’identifier les comportements suspects ou les anomalies en temps réel. Cette approche permet une détection rapide des incidents et une réponse immédiate aux menaces.

| Pilier | Rôle dans le modèle Zero Trust |

|---|---|

| MFA | Renforce l’authentification grâce à plusieurs facteurs (mot de passe, biométrie, jeton, etc.) |

| Moindre privilège | Réduit les droits d’accès à ce qui est strictement nécessaire pour chaque utilisateur |

| Micro-segmentation | Cloisonne le réseau en zones étanches pour limiter les mouvements latéraux en cas d’intrusion |

| Monitoring continu | Surveille en permanence les actions et comportements pour détecter les anomalies |

| Contrôle d’accès dynamique | Ajuste les accès selon le contexte : lieu, appareil, heure, comportement, niveau de risque, etc. |

Pourquoi le Zero Trust s’impose aujourd’hui ?

Le modèle Zero Trust n’est pas une tendance éphémère : il répond à des transformations profondes du monde numérique.

-

Travail à distance généralisé : Les accès en dehors du réseau d’entreprise sont devenus la norme.

-

Explosion du cloud et des outils SaaS : Les ressources critiques sont hébergées hors périmètre.

-

Multiplication des menaces internes : Vols d’identifiants, shadow IT, erreurs humaines…

-

Attaques ciblées plus sophistiquées : Le phishing ou le ransomware exploitent les failles humaines et les accès non protégés.

Exemples concrets :

-

Une entreprise de santé utilise Zero Trust pour cloisonner les données patients par département.

-

Une société financière exige une authentification renforcée pour chaque transaction réseau, même interne.

Zero Trust en entreprise : à quoi ça ressemble ?

Mettre en place une architecture Zero Trust est un processus progressif, souvent par étapes :

Les étapes typiques :

-

Cartographier les ressources critiques

-

Mettre en place un système d’authentification fort

-

Appliquer le principe de moindre privilège

-

Segmenter les flux réseau

-

Déployer des solutions de surveillance (EDR, SIEM)

Les technologies utilisées :

-

IAM (Identity & Access Management)

-

MFA

-

EDR / XDR

-

Firewall de nouvelle génération

-

Solutions de segmentation réseau

Cas d’usage :

Une entreprise multisite peut sécuriser les flux entre agences via une politique de vérification continue. Un établissement de santé cloisonne l’accès aux données patient selon les rôles (médecin, infirmier, administratif).

Les limites à connaître :

Complexité d’implémentation

Mettre en place une architecture Zero Trust ne se fait pas en un clic. Cela nécessite une cartographie fine des utilisateurs, des flux, des ressources et des droits, ainsi qu’un audit approfondi du système d’information. L’intégration des différents outils (IAM, MFA, EDR, segmentation réseau, etc.) demande des compétences techniques avancées, une interopérabilité maîtrisée et parfois la refonte de certains processus métiers.

Il s’agit d’un projet progressif, souvent déployé par étapes, avec une feuille de route claire.

Nécessité d’une gouvernance solide

Le Zero Trust ne repose pas uniquement sur des technologies : il impose une gouvernance rigoureuse de la sécurité, pilotée par la DSI et alignée avec les métiers.

Il faut définir des politiques d’accès claires, traçables, évolutives, et maintenir un référentiel d’identités fiable.

Sans une gouvernance bien établie, le système devient difficile à gérer, voire contre-productif en cas de failles dans l’attribution des droits ou la vérification des accès.

Impacts organisationnels (formation, conduite du changement)

Le passage au modèle Zero Trust représente un changement de culture dans l’entreprise.

Les collaborateurs doivent être sensibilisés aux nouveaux réflexes (authentification renforcée, restrictions d’accès temporaires, notifications de sécurité, etc.). Cela nécessite une formation adaptée, une communication claire sur les objectifs, et un accompagnement du changement pour éviter frustrations ou contournements. L’adhésion des équipes est une clé du succès, au même titre que la technologie.

Zero Trust et cybersécurité : une révolution méthodologique

Le Zero Trust ne se résume pas à une suite d’outils techniques. Il implique un changement de posture global :

-

Démarche proactive : On part du principe qu’une compromission est possible, et on limite ses impacts.

-

Intégration globale : Zero Trust s’insère dans une stratégie cybersécurité complète (avec SOC, SIEM, DLP, etc.)

-

Culture sécurité : L’utilisateur devient un acteur de la protection, pas juste une cible.

Un SIEM alimente l’analyse comportementale. Le SOC interprète les journaux issus du modèle Zero Trust. Les firewalls s’adaptent aux flux segmentés.

Se former aux stratégies de cybersécurité avec CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers