Identity and Access Management (IAM) : Gérer efficacement les identités et les accès

SOMMAIRE

1. Introduction

2. Qu’est-ce que l’Identity and Access Management (IAM) ?

3. Les composantes clés d’une solution IAM

4. Pourquoi l’IAM est indispensable aujourd’hui ?

5. IAM et cybersécurité : un rempart contre les intrusions

6. Mettre en place une stratégie IAM efficace

7. Se former à l’IAM et à la gestion des accès avec CSB.SCHOOL

Dans un contexte où les organisations gèrent des dizaines, voire des centaines d’applications, de comptes cloud et d’utilisateurs, le contrôle des accès devient un défi de sécurité majeur. Le télétravail, le BYOD (Bring Your Own Device), et l’explosion des services SaaS rendent le périmètre informatique de plus en plus flou. Comment s’assurer que chaque utilisateur accède uniquement aux ressources dont il a besoin, au bon moment, et avec le bon niveau d’autorisation ? C’est à cette problématique que répond l’Identity and Access Management (IAM). Véritable colonne vertébrale de toute stratégie de cybersécurité, l’IAM permet de centraliser et sécuriser la gestion des identités numériques et des droits d’accès.

Qu’est-ce que l’Identity and Access Management (IAM) ?

IAM : définition

L’Identity and Access Management, ou gestion des identités et des accès, désigne l’ensemble des politiques, processus et outils permettant de :

-

Créer, gérer et supprimer les identités numériques (utilisateurs, machines, services),

-

Contrôler qui peut accéder à quoi, à quel moment, et dans quelles conditions,

-

Suivre et tracer l’activité des utilisateurs dans un système d’information.

L’objectif est simple : garantir que la bonne personne accède à la bonne ressource, avec le bon niveau d’autorisation.

À qui s’adresse l’IAM ?

Toutes les organisations sont concernées :

-

Entreprises (TPE, PME, grands groupes),

-

Collectivités territoriales,

-

Hôpitaux, universités, institutions publiques,

-

Prestataires IT ou infogéreurs.

Dans un monde connecté, où les attaques ciblent de plus en plus les identifiants, l’IAM devient un enjeu de gouvernance aussi bien qu’un pilier de cybersécurité.

Les composantes clés d’une solution IAM

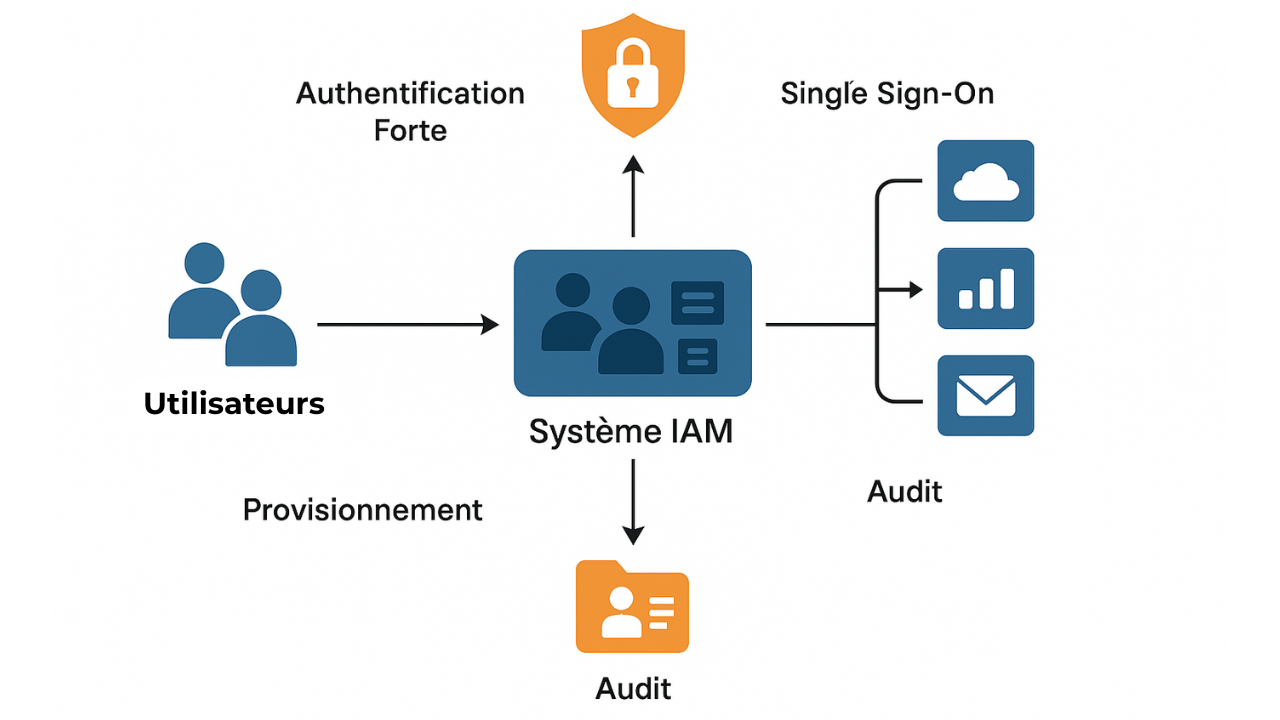

Une solution IAM complète intègre plusieurs briques fonctionnelles, qui agissent de manière complémentaire :

1. Gestion des identités

-

Création, modification, suppression des comptes utilisateurs (provisionnement / déprovisionnement),

-

Intégration avec l’annuaire d’entreprise (LDAP, Active Directory),

-

Automatisation des cycles de vie utilisateurs (arrivées, départs, mobilité interne).

2. Authentification

-

Login / mot de passe,

-

Authentification forte : MFA (Multi-Factor Authentication),

-

Authentification biométrique ou via token.

3. Autorisation

-

Définition des droits d’accès selon des règles basées sur les rôles (RBAC),

-

Attributions granulaires selon le principe du moindre privilège,

-

Politiques dynamiques d’accès selon l’heure, l’emplacement ou le terminal.

4. Single Sign-On (SSO)

-

Connexion unique à plusieurs services via une authentification centralisée,

-

Réduction de la fatigue liée aux mots de passe et des risques associés.

5. Suivi et traçabilité

-

Journalisation des accès,

-

Détection des comportements anormaux,

-

Audits réguliers et alertes sur les écarts de politique.

Pourquoi l’IAM est indispensable aujourd’hui ?

À l’heure où les systèmes d’information deviennent toujours plus complexes, interconnectés et exposés à des cybermenaces croissantes, la gestion des identités et des accès, ou IAM, s’impose comme une nécessité stratégique. L’IAM permet non seulement de garantir que chaque utilisateur, application ou service dispose du bon niveau d’accès aux ressources, mais aussi de protéger les données sensibles contre les usages frauduleux ou les erreurs humaines. Avec la montée en puissance du télétravail, du cloud computing et des environnements hybrides, maîtriser les identités numériques est devenu un enjeu crucial pour la sécurité, la conformité réglementaire et la continuité des activités. L’évolution rapide des systèmes d’information rend ainsi l’IAM indispensable pour construire des architectures sûres et résilientes, adaptées aux défis d’aujourd’hui et de demain.

Explosion des accès et des services

-

Multiplication des outils cloud, des terminaux mobiles, du télétravail,

-

Nécessité de donner accès à des collaborateurs, prestataires, partenaires externes.

Risques accrus

-

Vol d’identifiants, erreurs humaines, privilèges trop élevés,

-

Accès non révoqués après un départ ou un changement de poste.

Conformité réglementaire

-

RGPD : contrôle d’accès aux données personnelles,

-

ISO 27001, NIS 2 : exigence de gestion des accès,

-

IAM permet de démontrer la traçabilité des accès et la maîtrise des privilèges.

Gains pour l’entreprise

-

Réduction du risque de cybersécurité,

-

Automatisation de la gestion des droits,

-

Meilleure gouvernance IT et conformité.

| Critères | Gestion classique des accès | Gestion centralisée via IAM |

|---|---|---|

| Organisation | Gestion dispersée, chaque service ou application gère ses propres accès | Gestion unifiée et centralisée pour l’ensemble des systèmes |

| Complexité | Multiplication des comptes utilisateurs et des droits, souvent redondants | Simplification grâce à une gestion centralisée des identités et des permissions |

| Sécurité | Risque élevé d’erreurs, permissions obsolètes ou excessives | Contrôle précis et mise à jour automatique des droits d’accès |

| Visibilité | Visibilité limitée, difficile à auditer | Traçabilité complète des accès et rapports d’audit en temps réel |

| Maintenance | Processus manuel, chronophage et sujet aux erreurs | Automatisation des processus, mise à jour rapide des droits |

| Conformité réglementaire | Difficile à garantir, souvent dispersée | Facilite la conformité grâce à une gestion homogène et transparente |

| Réponse aux incidents | Réactive et lente, risque d’exposition prolongée | Réactive et proactive, avec possibilité de bloquer ou modifier immédiatement les accès |

IAM et cybersécurité : un rempart contre les intrusions

Les statistiques sont sans appel : près de 80 % des failles de sécurité impliquent des problèmes d’identification ou de droits mal gérés.

L’IAM protège contre :

-

Phishing : des identifiants volés ne suffisent plus si une MFA est activée,

-

Shadow IT : IAM permet de recenser et contrôler les accès à tous les services utilisés,

-

Erreurs de configuration : grâce à des politiques d’accès centralisées et auditées.

Complémentarité avec d’autres solutions

-

IAM ne remplace pas un pare-feu, un SIEM ou un EDR, mais les complète,

-

Il agit en amont, sur la prévention des intrusions et la limitation des privilèges.

IAM et Zero Trust

L’approche Zero Trust Security repose sur l’idée que personne n’est digne de confiance par défaut. L’IAM est une brique fondatrice de ce modèle : gestion dynamique des identités, des accès, et des niveaux de confiance.

Mettre en place une stratégie IAM efficace

Étapes clés

-

Audit des accès existants : recenser les comptes, droits et failles,

-

Définition des rôles (RBAC) et des politiques d’accès,

-

Choix d’un outil IAM adapté aux besoins de l’organisation,

-

Déploiement progressif et phase pilote,

-

Formation des équipes IT, sécurité, RH.

Choisir la bonne solution IAM

-

Open source : Keycloak, WSO2, Authelia,

-

Solutions commerciales : Okta, Microsoft Entra ID (ex-Azure AD), Ping Identity, OneLogin,

-

Cloud ou on-premise selon les exigences réglementaires ou d’infrastructure.

Facteurs clés de succès

-

Sponsoring de la DSI, de la DRH et de la Direction Générale,

-

Mise à jour régulière des politiques d’accès,

-

Intégration avec les autres outils de cybersécurité.

Se former à l’IAM et à la gestion des accès avec CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Nos parcours s’adressent aux :

-

Étudiants en informatique ou cybersécurité

-

Professionnels en reconversion vers les métiers du développement

Continuez votre lecture

Cybersécurité et inclusion : CSB.SCHOOL aux Jeux de la Diversité 2025

Dates de rentrée 2025 – CSB.SCHOOL