DevSecOps : intégrer la sécurité au cœur du développement logiciel

Sommaire

- 1. DevSecOps : définition et origine

- 1.1. DevSecOps définition

- 1.2. Enjeux adressés :

- 2. Les principes clés du DevSecOps

- 2.1. 1. L’approche « Shift Left »

- 2.2. 2. Automatisation des contrôles dans la CI/CD

- 2.3. 3. Collaboration transverse

- 2.4. 4. Security as Code

- 3. Les principales différences entre DevOps et DevSecOps

- 4. Quels bénéfices pour les organisations ?

- 5. Quels outils et bonnes pratiques en DevSecOps ?

- 5.1. Analyse de code

- 5.2. Scanners de vulnérabilités

- 5.3. Détection de secrets

- 5.4. Intégration continue sécurisée

- 5.5. Les bonnes pratiques :

- 6. Les défis et les limites du DevSecOps

- 7. Se former à la cybersécurité grâce à CSB.SCHOOL.

Avec l’essor des méthodes agiles, du cloud, des conteneurs et des microservices, les organisations développent et déploient du code à une vitesse inédite. Mais cette agilité accrue s’accompagne d’un risque majeur : des failles de sécurité qui ne sont souvent détectées qu’en production, trop tard.

Face à la multiplication des cybermenaces, il ne suffit plus d’ajouter la sécurité en fin de cycle. Elle doit être intégrée dès les premières lignes de code. C’est tout l’enjeu du DevSecOps, une approche moderne et collaborative du développement sécurisé.

DevSecOps : définition et origine

DevSecOps, c’est la contraction de Développement, Sécurité et Opérations. Ce concept est né de l’évolution naturelle du mouvement DevOps, qui vise à rapprocher les équipes de développement (Dev) et d’exploitation (Ops) pour livrer plus rapidement des logiciels de qualité.

Mais dans ce cycle accéléré, la sécurité a longtemps été mise de côté ou gérée tardivement. DevSecOps vient corriger cela en intégrant la sécurité dès le début du cycle de vie logiciel.

DevSecOps définition

C’est une philosophie et une pratique organisationnelle qui vise à automatiser et intégrer les contrôles de sécurité tout au long du pipeline DevOps. L’objectif : « sécuriser sans ralentir ».

DevSecOps = Sécurité embarquée dans chaque étape du développement agile.

Enjeux adressés :

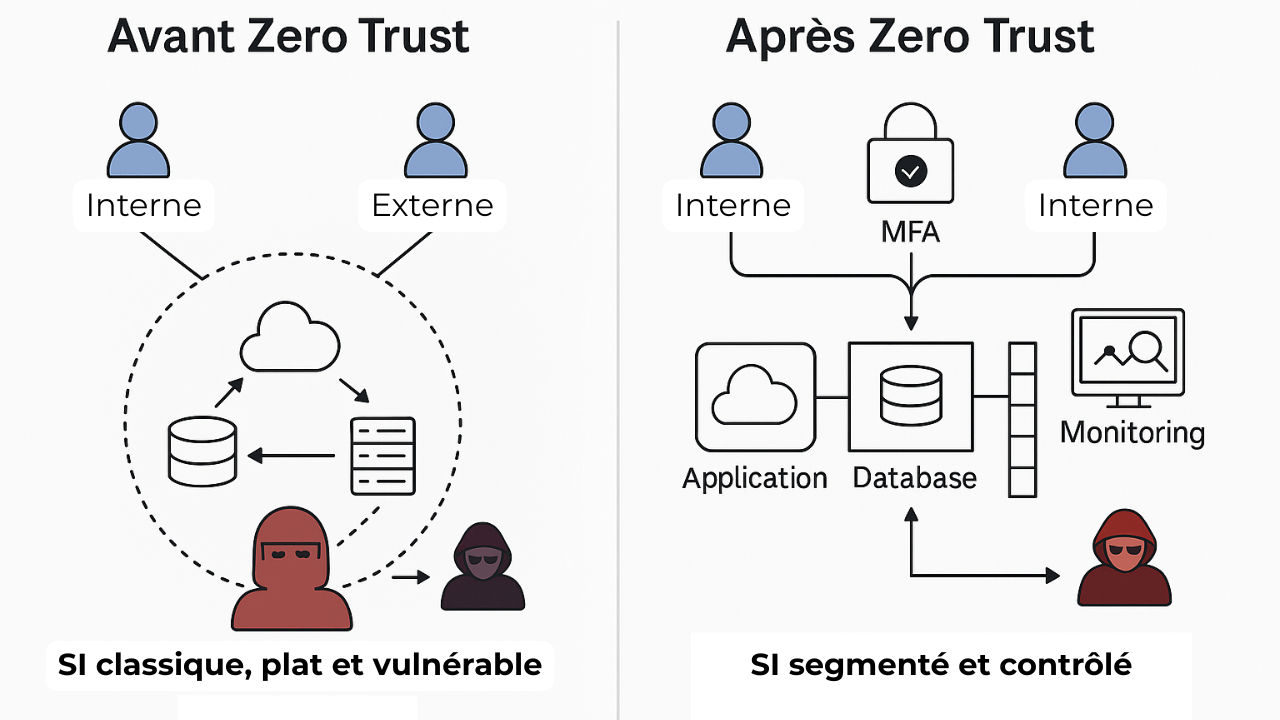

Dans un contexte de transformation numérique accélérée, les entreprises adoptent massivement les pratiques DevOps pour livrer du code plus rapidement, plus souvent et avec plus d’agilité. Mais cette quête de vitesse s’accompagne souvent d’un angle mort : la sécurité.

Trop longtemps reléguée en fin de cycle, la sécurité logicielle doit aujourd’hui s’adapter à des environnements complexes, distribués, et en évolution permanente. C’est précisément ce que propose le DevSecOps : intégrer la sécurité dès les premières étapes du développement, de façon fluide, automatisée et collaborative.

Face aux cybermenaces croissantes, le DevSecOps permet aux organisations de :

-

Réduire les délais de détection des vulnérabilités

-

Automatiser les tests de sécurité dans l’intégration continue

-

Réduire les coûts liés aux failles découvertes tardivement

-

Responsabiliser tous les acteurs du cycle logiciel

Les principes clés du DevSecOps

DevSecOps repose sur plusieurs piliers méthodologiques et culturels :

1. L’approche « Shift Left »

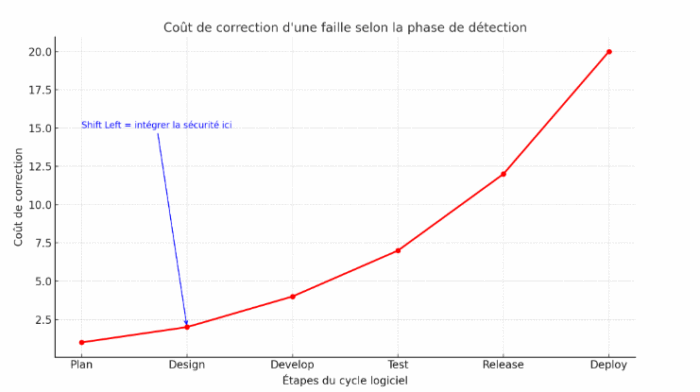

Il s’agit de déplacer la sécurité vers la gauche du cycle de développement, c’est-à-dire l’intégrer dès la phase de conception et non en fin de projet.

2. Automatisation des contrôles dans la CI/CD

Les tests de sécurité (vulnérabilités, secrets, erreurs de configuration…) sont intégrés dans les pipelines d’intégration et de déploiement continus (CI/CD), avec des outils adaptés.

3. Collaboration transverse

Les équipes de développement, de production et de sécurité travaillent ensemble. La culture DevSecOps repose sur la communication, la transparence et la responsabilisation partagée.

4. Security as Code

La sécurité devient elle-même codée et versionnée : politiques, règles, configurations sont gérées comme du code.

Les principales différences entre DevOps et DevSecOps

| Critère | DevOps | DevSecOps |

|---|---|---|

| Objectif principal | Livraison rapide, automatisée et continue du code | Livraison rapide et sécurisée du code |

| Approche de la sécurité | Ajoutée en fin de cycle (« security as a gate ») | Intégrée dès le départ (« security as code ») |

| Responsabilité de la sécurité | Équipe sécurité dédiée, souvent en silo | Responsabilité partagée entre Dev, Ops et Sec |

| Outils de sécurité intégrés | Rarement, ou très tard dans le pipeline | SAST, DAST, SCA, scanners de secrets intégrés dans CI/CD |

| Culture d’équipe | Collaboration Dev + Ops | Collaboration Dev + Ops + Sec (triptyque) |

| Cycle de développement | Rapide, mais potentiellement vulnérable | Rapide et protégé contre les failles dès les premières étapes |

| Conformité et audit | Ajoutés après développement | Vérifiés en continu tout au long du cycle |

Quels bénéfices pour les organisations ?

L’adoption du DevSecOps transforme les organisations à plusieurs niveaux :

-

Moins de failles en production grâce à une détection précoce

-

Gain de temps sur les cycles de correction

-

Agilité préservée, même avec un haut niveau de sécurité

-

Conformité réglementaire renforcée (RGPD, ISO 27001…)

-

Réduction des coûts liés aux incidents de sécurité

-

Montée en compétence des développeurs sur la sécurité

Quels outils et bonnes pratiques en DevSecOps ?

Mettre en œuvre une démarche DevSecOps efficace repose autant sur une culture partagée que sur l’usage d’outils adaptés à chaque étape du cycle de vie logiciel. Ces outils permettent d’automatiser les contrôles de sécurité, de détecter les vulnérabilités le plus tôt possible, et de garantir la conformité du code livré sans freiner l’agilité.

Ils s’intègrent généralement dans les pipelines CI/CD, s’exécutent à chaque commit ou à chaque build, et couvrent plusieurs aspects : analyse du code source, détection de failles en environnement d’exécution, surveillance des dépendances, ou encore détection de secrets sensibles dans les dépôts Git.

Voici une sélection des outils phares du DevSecOps, regroupés par usage, pour construire une chaîne de développement à la fois rapide, fiable et sécurisée.

Analyse de code

-

SAST (Static Application Security Testing) : SonarQube, Checkmarx, Semgrep

-

DAST (Dynamic Application Security Testing) : OWASP ZAP, Burp Suite

Scanners de vulnérabilités

-

OpenVAS

-

Trivy (images Docker)

-

Snyk (dépendances logicielles)

Détection de secrets

-

GitLeaks

-

TruffleHog

Intégration continue sécurisée

-

GitLab CI/CD

-

Jenkins avec plugins de sécurité

-

GitHub Actions avec jobs de sécurité intégrés

Les bonnes pratiques :

| Bonne pratique DevSecOps | Objectif visé |

|---|---|

| Intégrer des tests de sécurité automatisés dans chaque « merge » | Détecter les vulnérabilités dès l’intégration du code |

| Interdire les secrets hardcodés dans les dépôts | Éviter les fuites d’identifiants ou de clés d’accès critiques |

| Revoir le code à deux (pair review) | Identifier les erreurs ou failles potentielles avant validation |

| Mettre à jour en continu les dépendances vulnérables | Réduire les risques liés à des bibliothèques obsolètes ou compromises |

Les défis et les limites du DevSecOps

Comme toute transformation, l’adoption du DevSecOps présente des obstacles à anticiper :

-

Changement culturel : la sécurité devient l’affaire de tous

-

Manque de compétences en cybersécurité chez les développeurs

-

Risque de ralentissement si les outils sont mal configurés

-

Nécessité de formations pour accompagner l’évolution des pratiques

Se former à la cybersécurité grâce à CSB.SCHOOL.

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité

Nos parcours s’adressent aux :

-

Étudiants en informatique ou cybersécurité

-

Professionnels en reconversion vers les métiers du développement

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers