Test d’intrusion : le rôle essentiel des hackers éthiques en cybersécurité

Sommaire

- 1. Test d’intrusion : définition et objectifs

- 1.1. Objectifs principaux :

- 2. Différences entre un pentest manuel et automatisé

- 3. Le déroulé type d’un test d’intrusion

- 3.1. 1. Phase de reconnaissance

- 3.2. 2. Phase d’exploitation

- 3.3. 3. Phase de post-exploitation

- 3.4. 4. Rapport final

- 4. Les hackers éthiques : qui sont-ils vraiment ?

- 4.1. Leur rôle stratégique

- 4.2. Compétences requises

- 4.3. Red team vs Blue team

- 4.4. Profils types

- 5. Pourquoi faire un test d’intrusion en entreprise ?

- 5.1. Les principaux bénéfices pour une organisation :

- 6. Se former à la cybersécurité avec CSB.SCHOOL

Aujourd’hui, aucune entreprise n’est à l’abri d’une cyberattaque. Qu’il s’agisse d’une PME ou d’un grand groupe, les systèmes d’information sont des cibles privilégiées pour les cybercriminels. Pour anticiper les failles et mieux se préparer, certaines organisations font appel à des experts un peu particuliers : les hackers éthiques.

Leur mission ? Réaliser des tests d’intrusion (ou pentests) pour simuler des attaques informatiques et identifier les vulnérabilités avant qu’elles ne soient exploitées malicieusement. Longtemps mécomprise, cette pratique s’est imposée comme un pilier de la cybersécurité offensive.

Test d’intrusion : définition et objectifs

Un test d’intrusion est une simulation contrôlée d’attaque informatique menée par un professionnel dans le but de détecter les vulnérabilités d’un système, d’une application ou d’un réseau.

Objectifs principaux :

- Simuler une attaque réaliste comme le ferait un pirate informatique

- Identifier les failles exploitables (techniques ou humaines)

- Mesurer le niveau de résistance d’un système face à une intrusion

- Formuler des recommandations d’amélioration

Contrairement à un audit de sécurité, plus global et souvent théorique, le pentest adopte une approche offensive et pragmatique. Il permet d’évaluer les conséquences réelles d’une attaque sur l’activité de l’entreprise.

Différences entre un pentest manuel et automatisé

| Critère | Pentest manuel | Pentest automatisé |

|---|---|---|

| Méthode | Réalisé par un expert humain | Réalisé par des outils ou scanners automatiques |

| Capacité d’analyse | Analyse contextuelle, logique, créative | Analyse mécanique basée sur des signatures connues |

| Types de vulnérabilités | Vulnérabilités complexes, chaînes d’attaques | Vulnérabilités courantes (XSS, SQLi, etc.) |

| Faux positifs | Faibles, validation humaine | Souvent nombreux, à vérifier manuellement |

| Rapidité d’exécution | Plus long (heures à jours) | Rapide (minutes à heures) |

| Coût | Plus élevé (expertise humaine) | Moins coûteux, accessible |

| Pertinence du rapport | Personnalisé, adapté au contexte de l’entreprise | Générique, parfois difficile à interpréter |

| Utilisation recommandée | Tests approfondis, audits annuels, red teaming | Tests réguliers, premières analyses, scans de surface |

Un pentest manuel est indispensable pour identifier des vulnérabilités complexes ou enchaînées, et pour simuler un véritable attaquant.

Un pentest automatisé est utile pour une première évaluation rapide ou en complément d’une stratégie de sécurité continue.

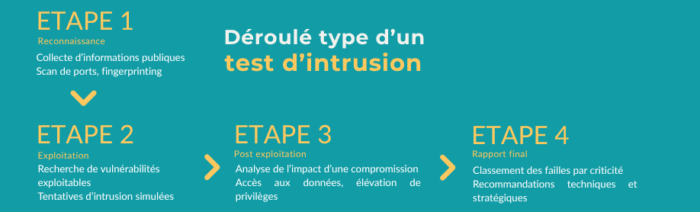

Le déroulé type d’un test d’intrusion

Un test d’intrusion suit une méthodologie rigoureuse réalisé par un pentester professionnel, répartie en plusieurs phases successives :

1. Phase de reconnaissance

Le test débute par la collecte d’informations accessibles publiquement sur la cible : noms de domaine, adresses IP, technologies utilisées, profils utilisateurs. Cette étape est souvent complétée par un scan des ports ouverts et une phase de fingerprinting, afin de cartographier les services actifs et dresser une vue d’ensemble du système.

2. Phase d’exploitation

Une fois les informations réunies, l’expert recherche des vulnérabilités exploitables, telles que des failles XSS, des injections SQL ou des CVE connues. Il mène alors des tentatives d’intrusion contrôlées, visant à simuler ce que ferait un attaquant réel pour pénétrer le système.

3. Phase de post-exploitation

Si une compromission est réussie, l’expert analyse son impact potentiel : accès à des données sensibles, capacité à se déplacer latéralement dans le système, élévation de privilèges… L’objectif est de mesurer concrètement les conséquences d’une faille exploitée.

4. Rapport final

Le test s’achève par la rédaction d’un rapport détaillant les vulnérabilités identifiées, classées par niveau de criticité. Ce document inclut également des recommandations précises — techniques ou organisationnelles — pour corriger les failles et renforcer durablement la sécurité.

Boîte noire : le testeur n’a aucune information sur le système (scénario réaliste d’un attaquant externe)

Boîte blanche : accès complet à la documentation, au code, aux comptes (vision d’un audit très poussé)

Boîte grise : accès partiel (cas typique d’un collaborateur malveillant ou d’un partenaire compromis)

Les hackers éthiques : qui sont-ils vraiment ?

Les hackers éthiques, aussi appelés ethical hackers, pentesteurs ou membres de la red team, sont des professionnels spécialisés dans l’évaluation proactive de la sécurité.

Leur rôle stratégique

- Tester les défenses de l’entreprise avant qu’un attaquant ne le fasse

- Sensibiliser les équipes techniques aux vulnérabilités

- Participer à la définition d’une politique de sécurité réaliste

Compétences requises

- Solide culture en réseaux, systèmes, développement et sécurité offensive

- Maîtrise des outils comme Kali Linux, Metasploit, Burp Suite, Nmap, etc.

- Logique d’attaque, méthodologie, curiosité technique

Red team vs Blue team

- Red team : simule des attaques offensives réalistes

- Blue team : défend, détecte, réagit aux attaques

Profils types

- Pentesteur freelance

- Consultant en cybersécurité offensive en ESN

- Analyste red team en SOC (Security Operations Center)

Pourquoi faire un test d’intrusion en entreprise ?

Les principaux bénéfices pour une organisation :

Identifier les failles avant qu’elles ne soient exploitées

Un pentest permet de prendre une longueur d’avance sur les cybercriminels en découvrant les vulnérabilités avant qu’elles ne soient activement ciblées.

Répondre aux exigences des normes et réglementations : ISO 27001, RGPD, PCI-DSS…

Il s’agit souvent d’une étape obligatoire ou fortement recommandée dans les démarches de conformité ou de certification en sécurité informatique.

Renforcer la confiance des clients et partenaires

En démontrant une approche proactive de la cybersécurité, l’entreprise valorise sa fiabilité et réduit les inquiétudes liées aux risques numériques.

Tester la robustesse après une mise à jour ou un changement d’architecture

Toute modification technique importante peut introduire de nouvelles vulnérabilités qu’un test d’intrusion permet d’identifier rapidement.

Évaluer la maturité de la stratégie de sécurité

Le pentest sert aussi à mesurer l’efficacité des mesures de protection en place, et à ajuster les priorités de sécurité en fonction des résultats.

Les tests d’intrusion peuvent être programmés de manière régulière et intégrés à une démarche de sécurité globale incluant la gestion des vulnérabilités, la supervision via SIEM, et la protection des endpoints.

Se former à la cybersécurité avec CSB.SCHOOL

Notre école de cybersécurité forme les spécialistes de demain grâce à des parcours complets, accessibles dès le niveau post-bac jusqu’au Bac+5, spécifiquement orientés cybersécurité. Les programmes conçus avec des experts et nos formations labellisées SecNumEdu (par l’ANSSI) ainsi que par la Région Auvergne-Rhône-Alpes attestent de notre engagement en matière de qualité et de rigueur pédagogique. CSB.SCHOOL est actuellement la seule école à bénéficier de ces deux reconnaissances dans le domaine de la cybersécurité.

Continuez votre lecture

Réussir son entretien d’admission en école de cybersécurité | Guide complet 2026

Journées de la Cyber 2026 : passer du questionnaire Excel à une véritable stratégie de gestion du risque tiers